Administrando sistemas -- Gestión avanzada de eventos de seguridad

Muchos habremos oído alguna vez eso de “administrador de sistemas” (el famoso SysAdmin), que suena tan guay, pero realmente sabemos qué es, y en qué consiste su trabajo. No es “simplemente” la persona que se encarga de que funcionen nuestros PCs.

Pensad por un momento en vuestro PC doméstico, pues bien, vosotros sois “el administrador” de vuestro sistema (lo que en Android es el "superusuario" -root-), sea el que sea (Windows, Mac, Linux, Solaris), así que tenéis los “máximos” privilegios dentro de vuestro sistema operativo, tantos privilegios, que podríais decirle a vuestro antivirus que “este o aquel bicho” que ha sido detectado por el AV, no es un virus, sino que es un proceso totalmente legítimo e inofensivo.

Ahora trasladad esto a una empresa como un banco, un periódico, unos grandes almacenes, o una red social como beBee, o incluso una PYME típica, con no más de 10-12 ordenadores conectados en red, y un pequeño servidor… Una pequeña academia, por ejemplo, la responsabilidad es muy grande, y gran parte del éxito y la continuidad de negocio pasa por sus manos y por realizar un excelente trabajo.

Es el "il vero capo"...

![Security Devices

Servers & Hosts.

PL

a]

Application Activity

Er)

Vulnerability Info

OZ OB M® he Dp

User Activity

Extensive Data Sources CTT ALTO (TL TY](https://contents.bebee.com/users/id/11397485/article/administrando-sistemas-gestion-avanzada-de-eventos-de-seguridad/bf2c1540.jpg)

Ahora ya no mola tanto, ¿verdad? Podrá parecer un puesto muy atractivo, y desde luego puede llegar a serlo (seguro que sí), pero no podéis llegar a imaginar la presión que pueden sufrir las personas que lo desempeñan, y más aún cuando hay una incidencia de seguridad, y hay muchas clases de incidencias, y todas acaban pasando en mayor o menor medida por el “administrador del sistema” en algún momento, ya que además, también será el encargado de coordinar la respuesta adecuada al incidente en cuestión.

Aquí os dejo mi humilde aportación y os explico una pequeña parte de la gran cantidad de trabajo que deben realizar cada día.

Espero y deseo que os guste. ¡Muchas gracias por leerme chic@s!

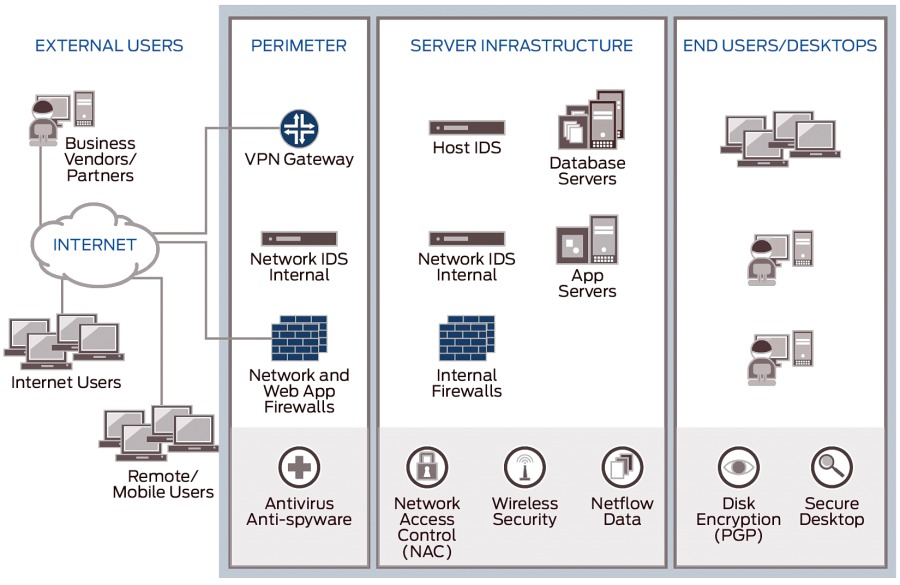

Debido a la proliferación de los sistemas de protección como antivirus, cortafuegos y sistemas de detección de intrusos, los administradores de red están ahora inundados de información, que tienen que gestionar y tratar adecuadamente. Aquí es donde los sistemas de gestión de eventos e información de seguridad (SIEM) nos resultan útiles, porque nos sirven para analizar y tratar la información que se genera con el seguimiento y vigilancia de la actividad de nuestros sistemas, para prevenir e incluso “anticiparnos” (con comillas) a un posible incidente de seguridad.

A continuación, trataré de explicar lo mejor que pueda qué es SIEM exactamente, hablando también de los diferentes componentes integren un sistema SIEM. Algunos de ellos pueden ser más importantes que otros, pero su importancia relativa puede ser diferente para diferentes personas.

El moderno escenario de las amenazas

En los inicios la seguridad de un PC solía ser sólo protección contra virus, pero en los últimos años, se han descubierto varios tipos diferentes de amenazas. Pueden adoptar la forma de ataques de denegación de servicio (DoS), robo de datos y muchos más. Y ya no sólo vienen del exterior, ya que muchos ataques se originan dentro de una red (ataques insider).

Por lo tanto, para la protección definitiva, se han desarrollado varios tipos de sistemas de protección. Además de los tradicionales antivirus y cortafuegos, ahora disponemos de sistemas de detección de intrusiones y prevención de pérdida de datos (IDS y DLP), por ejemplo.

Por supuesto, cuantos más sistemas se añadan, más trabajo tendremos para administrarlos. Cada sistema monitoriza algunos parámetros específicos para detectar irregularidades, y los registrará y/o activará alertas cuando se descubran.

![essen: 8.22 12] 2 inne aul

eshte Castrt Ses 3

tema Sern

A Sammy

£5 own mary

& em

a os

@ wars temsry

mts semi Ep

8 ree tommy Org toa 8 .

+ 5) rer Sammy ms retin sre

J . \ Breen](https://contents.bebee.com/users/id/11397485/article/administrando-sistemas-gestion-avanzada-de-eventos-de-seguridad/4e2776d3.png)

¿No sería bueno que la monitorización de todos estos sistemas pudiera ser automatizada?

Algunos ataques pueden ser detectados por varios sistemas a medida que pasan por diferentes etapas. ¿No sería mucho mejor si pudiésemos responder a todos los eventos relacionados como si fuera uno sólo? Precisamente esto es exactamente de lo que se trata un SIEM.

Pero claro, todo esto está regulado, y por tanto hay diversos estándares o protocolos que son utilizados a la hora de recopilar esta información, para que luego pueda ser debidamente utilizada, y en algunos casos pueda tener validez legal, y por tanto judicial.

A continuación, os muestro los protocolos más utilizados.

BSD syslog protocol

Hasta la década de 1980, el registro de eventos se lograba principalmente escribiendo eventos en un archivo que residía en un sistema de archivos local, o en algún otro medio de almacenamiento local de eventos (por ejemplo, un buffer de anillo basado en la memoria). En la década de 1980, Eric Allman propuso el protocolo BSD syslog para la recopilación de registros de eventos, que se utilizó inicialmente en el sistema de envío de correos de “sendmail”, pero luego gradualmente fue ampliamente aceptado por la mayoría de los proveedores.

IETF syslog protocol

En 2009, se propuso el protocolo Syslog de IETF que aborda los inconvenientes de BSD syslog. El syslog de IETF admite la transmisión segura de mensajes a través de TLS, pero también la transmisión no encriptada a través de UDP. Además, utiliza un nuevo formato de mensaje con marcas de tiempo RFC3339 más detalladas y bloques de datos estructurados.

CEE syslog format

Otro esfuerzo actualmente en curso para introducir estructura para registrar mensajes es la iniciativa de Expresión de Eventos Comunes (CEE). CEE ha propuesto formatos JSON y XML para eventos, al tiempo que sugiere el uso de los protocolos syslog BSD e IETF para transportar eventos con formato JSON. Además, el formato JSON es compatible con los protocolos syslog BSD e IETF, ya que este formato se usa dentro del campo MSG, que no tiene una estructura predefinida.

Otros protocolos de registro de logs

Además de los protocolos de registro de eventos antes mencionados, se podrían emplear otros protocolos para la recopilación de eventos. El protocolo SNMP es un protocolo bien establecido de monitorización y administración basado en UDP que se introdujo en la década de 1980. Aunque el enfoque principal de SNMP radica en la gestión de fallos y rendimiento de grandes redes, la información relacionada con la seguridad a veces se transmite con mensajes SNMP (mensajes de trampa o de notificación).

También hay algunos protocolos específicos de aplicaciones para la transmisión de eventos, por ejemplo, el protocolo rsyslog RELP para la transmisión confiable de mensajes, el protocolo GELF (Graylog Extended Log Format) para el registro estructurado, el protocolo Sourcefire Estreamer para transmitir alarmas IDS con paquetes de carga, etc.

¿Qué es exactamente el SIEM?

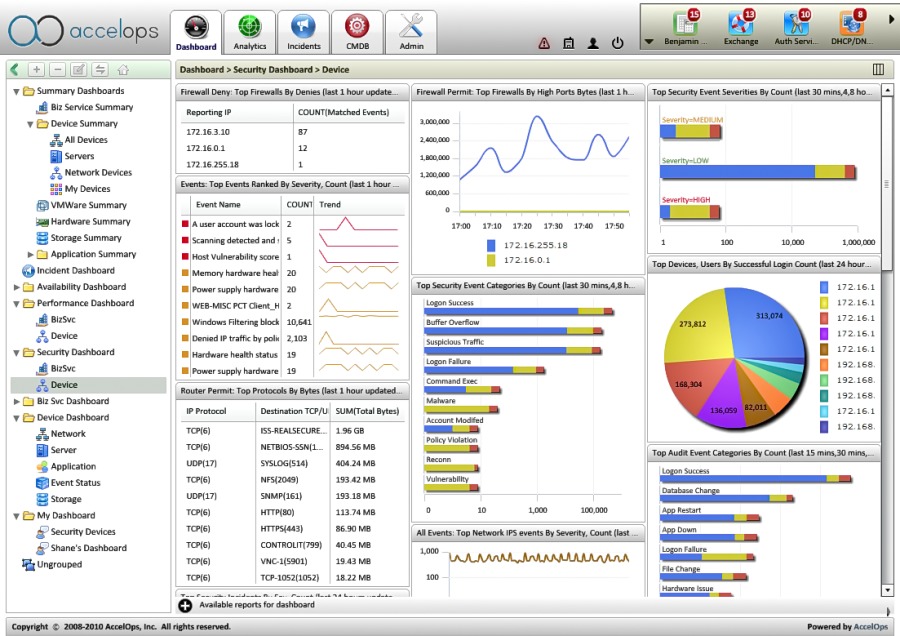

El nombre lo dice todo. La gestión de eventos e información de seguridad es el proceso de gestión de eventos e información de seguridad. Concretamente, un sistema SIEM no proporciona ninguna protección. Su propósito principal es facilitar la vida de los administradores de redes y seguridad. Lo que un sistema SIEM típico realmente hace es recolectar información de varios sistemas de protección y detección, correlacionar toda esta información reuniendo eventos relacionados, y reaccionar a eventos significativos de varias maneras. A menudo, los sistemas SIEM también incluyen algún tipo de informes y cuadros de mando.

Los componentes esenciales de un sistema SIEM

Estamos a punto de explorar con más detalle cada uno de los principales componentes de un sistema SIEM. No todos los sistemas SIEM incluyen todos estos componentes y, incluso cuando lo hacen, pueden tener funcionalidades diferentes. Sin embargo, son los componentes más básicos que uno encontraría típicamente, de una forma u otra, en cualquier sistema SIEM.

Recolección y gestión de registros

La recolección y gestión de registros es el componente principal de todos los sistemas SIEM. Sin ella, no existe el SIEM. El sistema SIEM tiene que adquirir datos de registro de una variedad de fuentes diferentes. Puede tirar de él o bien diferentes sistemas de detección y protección pueden empujarlo hacia el SIEM. Dado que cada sistema tiene su propia forma de categorizar y registrar los datos, corresponde al SIEM normalizarlos y uniformizarlos, sea cual sea su origen.

Después de la normalización, los datos registrados a menudo se comparan con patrones de ataque conocidos en un intento de reconocer el comportamiento malicioso lo antes posible. Los datos también se compararán a menudo con los datos recolectados previamente para ayudar a construir una línea de base que mejorará aún más la detección de actividad anormal.

Respuesta a eventos

Una vez que se detecta un evento, hay que hacer algo al respecto. De esto se trata el módulo de respuesta a eventos del sistema SIEM. La respuesta al evento puede tomar diferentes formas. En su implementación más básica, se generará un mensaje de alerta en la consola del sistema. A menudo también se pueden generar alertas por correo electrónico o SMS.

Pero los mejores sistemas SIEM van un paso más allá y a menudo inician algún proceso correctivo. Una vez más, esto es algo que puede tomar muchas formas. Los mejores sistemas tienen un sistema completo de flujo de trabajo de respuesta a incidentes que se puede personalizar para proporcionar exactamente la respuesta que usted desea. Y como era de esperar, la respuesta a los incidentes no tiene que ser uniforme y diferentes eventos pueden desencadenar diferentes procesos. Los mejores sistemas le darán control total sobre el flujo de trabajo de respuesta a incidentes.

Informes

Una vez que tenga la recopilación y gestión de registros y los sistemas de respuesta en funcionamiento, el siguiente elemento fundamental que necesita es la elaboración de informes. Puede que no lo sepas todavía, pero necesitarás informes. La alta dirección necesitará que vean por sí mismos que su inversión en un sistema SIEM está dando sus frutos. También es posible que necesite informes con fines de conformidad. Cumplir con estándares como PCI DSS, HIPAA o SOX puede ser más fácil cuando su sistema SIEM puede generar informes de conformidad.

Puede que los informes no estén en el centro de un sistema SIEM, pero aun así son un componente esencial. Y a menudo, la presentación de informes será un factor diferenciador importante entre los sistemas competidores. Los informes son como caramelos, nunca hay demasiados. Y por supuesto, los mejores sistemas le permitirán crear informes personalizados.

Paneles de control

Por último, pero no por ello menos importante, el panel de control será su ventana al estado de su sistema SIEM. Incluso podría haber múltiples tableros de mandos. Debido a que diferentes personas tienen diferentes prioridades e intereses, el panel de control perfecto para un administrador de red será diferente al de un administrador de seguridad. Y un ejecutivo necesitará uno completamente diferente también.

Aunque no podemos evaluar un sistema SIEM por el número de tableros que tiene, usted necesita escoger uno que tenga todos los tableros que necesita. Esto es definitivamente algo que usted querrá tener en cuenta al evaluar a los proveedores. Y al igual que con los informes, los mejores sistemas le permitirán crear cuadros de mando personalizados a su gusto.

Algunas herramientas SIEM

Hay muchos sistemas SIEM por ahí. Demasiados, en realidad, para poder exponerlos todos aquí, pero a pesar de la gran cantidad existente, os indico algunos de los más conocidos:

-- SolarWinds Log & Event Manager

-- Seguridad Empresarial Splunk

-- RSA NetWitness

-- ArcSight Enterprise Security Manager

-- McAfee Enterprise Security Manager

-- IBM QRadar SIEM

La configuración inicial es siempre la parte más difícil, pero tampoco tanto, ya que dependerá en mayor medida de las “dimensiones” de nuestra red, y la “cantidad de equipos” a monitorizar, y aquí es donde las cosas pueden salir mal, ya que, si una herramienta SIEM no está configurada correctamente, no será capaz de hacer su trabajo correctamente.

Referencias:

https://es.wikipedia.org/wiki/Sistema_de_gestión_eventos_e_información_de_seguridad

https://www.orbit.es/ciberseguridad-alerta-y-analisis-forense-con-ips-y-siem/

https://www.certsi.es/blog/diseno-y-configuracion-ips-ids-y-siem-sistemas-control-industrial

https://www.mcafee.com/enterprise/es-es/products/siem-products.html

http://blog.infoempleo.com/a/empleo-siem-specialist/

https://www.alienvault.com/products/ossim

https://protegermipc.net/2017/02/22/mejores-ids-opensource-deteccion-de-intrusiones/

Artículos de Fran 🐝 Brizzolis

Ver blog

¡Hola abejas!... · ¿No pensaríais que os ibais a librar de mi verdad? · Bueno ya se acaba 2018, y ...

Los mecanismos conocidos como "skimmers de tarjetas" han sido una amenaza importante para la segurid ...

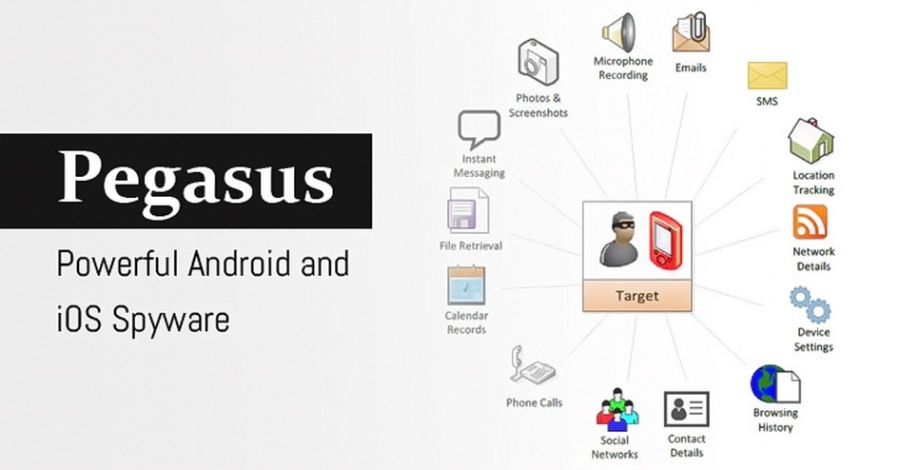

El programa · Pegasus, fue creado por la firma NSO Group para espiar exclusivamente a bandas crimina ...

Puede que te interesen estos puestos de trabajo

-

Responsable de Sistemas IT y Seguridad

Encontrado en: Talent ES C2 - hace 1 día

Page Personnel Catalonia, EspañaEmpresa del sector alimentario.|Ubicada en el Vallés Occidental.Empresa del sector alimentario en constante crecimiento ubicada en la zona del Vallés Occidental. · Se encargará del diseño, el mantenimiento y la implementación de la infraestructura informática. · Desarrollo, imple ...

-

Responsable de Sistema de Gestión y Consultoría Ambiental

Encontrado en: Talent ES C2 - hace 5 días

Incosa León, España De jornada completaMEDIOTEC, nos dedicamos al sector del Medio Ambiente que apuesta por el talento, el valor y la innovación para desarrollar proyectos que transformen el mundo, afrontar los retos de la sociedad y crear soluciones para mejorar la vida de las personas. · Buscamos incorporar a nuestr ...

-

Analista de seguridad senior "Threat Hunting"

Encontrado en: Talent ES C2 - hace 4 días

Izertis Madrid, España Tiempo completoAnalista de seguridad senior "Threat Hunting" · ¿Te apasionan lo retos? Izertis es tu empresa. · Nos encontramos en la búsqueda de un Analista de seguridad senior "Threat Hunting" con al menos 4 años de experiencia. · ¿QUÉ BUSCAMOS? · Una persona graduada/licenciada o con un g ...

Comentarios

Fran 🐝 Brizzolis

hace 5 años #1

Si la verdad es que este no he sabido explicarlo adecuadamente y el vídeo no ayuda precisamente... Pero lo deje así para "dejar constancia" de lo difícil y complicado que resulta ser administrador de sistemas... Hacen un labor imprescindible y pueden marcar la diferencia entre el éxito y el fracaso... Gracias por comentar Antonio Riobó Conde