AMENAZAS EMERGENTES EN SECTORES INDUSTRIALES : El “ransomware” del que casi nadie habla y que muchos desconocen

El pasado año 2016 ha sido el momento en el que el ransomware más aumentó de forma exponencial hasta la fecha, y las opiniones de los expertos no indican que esta tónica vaya a cambiar. El ransomware tradicionalmente ha impactado en mayor medida a entornos TI, afectando indirectamente a los entornos TO. Este hecho no implica que atacantes desarrollen malware como KillDisk, utilizado en Blackenergy, que ahora es capaz de cifrar sistemas Linux, bloqueando todos los datos almacenados en el equipo e imposibilitando la puesta en marcha del equipo infectado.

Esta evolución, sumada a los casos reales detectados, está empezando a preocupar a expertos del sector industrial.

En el siguiente vídeo podréis ver “un ejemplo práctico” sobre el ransomware en Sistemas de Control Industrial:

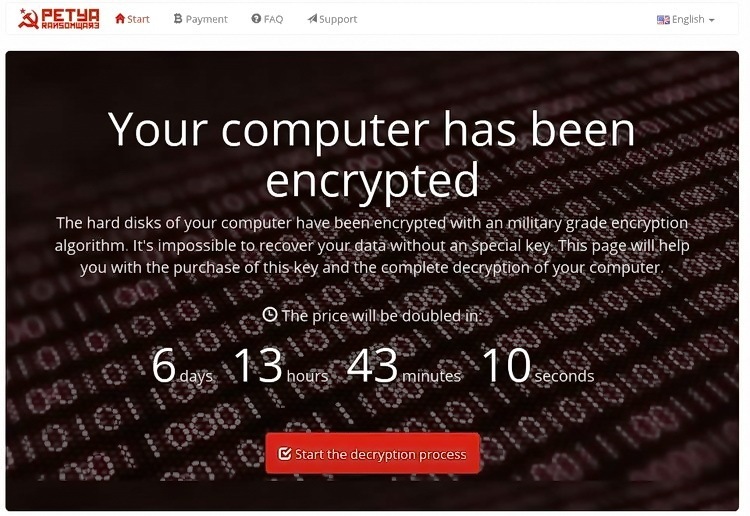

Para entender perfectamente el impacto que puede tener un ransomware en sistemas de control industrial, es importante saber a qué se conoce exactamente como ransomware:

- Un ransomware es un software malicioso cuya misión es restringir el acceso a partes del sistema o archivos alojados en éste. Este tipo de malware viene acompañado de un rescate que se pide como moneda de cambio para que la víctima pueda recuperar los datos. Organizaciones criminales, atacantes que trabajan de forma independiente, etc. pueden ser los responsables de este tipo de infecciones. Como es normal, al igual que cualquier malware desarrollado con gran complejidad, el conocer el posible origen de la infección no resulta una tarea trivial.

Todas las familias de ransomware con todas sus versiones pueden catalogarse dentro de los tres tipos de ransomware conocidos en función a su comportamiento una vez el sistema ha sido infectado:

- Locker Ransomware: Bloquea el dispositivo afectado impidiendo el acceso al mismo. Este tipo de bloqueo suele estar asociado con una limitación de las capacidades en el dispositivo víctima, esto significa que el ratón puede estar deshabilitado y las funcionalidades del teclado pueden reducirse a sólo escritura numérica para indicar el código de pago realizado como rescate.

- Crypto Ransomware: El objetivo de este tipo de ransomware es impedir el acceso a datos y archivos cifrándolos. Al igual que en el caso de los locker ransomware, el crypto ransomware va acompañado de un mensaje para poder pagar a los atacantes y recuperar los datos, que pueden tener gran valor.

- Ransomware en el MBR (Master Boot Record): Este tipo de ransomware afecta al sector de arranque de los discos duros impidiendo que éstos arranquen de forma correcta, y nuevamente solicita un rescate para devolver el control del equipo. Este tipo de ransomware no es tan común como los anteriores, pero están empezando a verse cada vez más variantes de ransomware de este tipo.

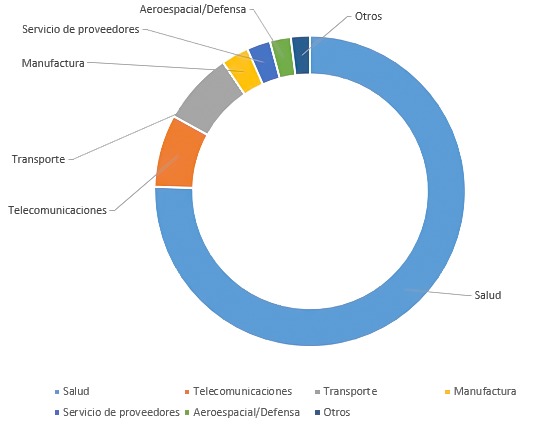

Se sabe que el sector más castigado por este tipo de amenazas es el sector de la salud, y que gran parte de los problemas fueron ocasionados por el ransomware Locky. Este ransomware utilizaba como vector de ataque macros en documentos pertenecientes a la suite de Office y códigos JavaScript embebidos, infectando a muchos hospitales en busca de sus datos. Además, Locky ha sido el ramsomware que más infecciones ha producido en la segunda mitad de 2016 lo que le ha colocado como el 5º malware más activo, una posición nunca ocupada anteriormente por un ransomware cuya infección no suele ser tan virulenta.

Casos reales

Algunos casos recientes de ransomware en sistemas de control:

- Febrero 2016, Hollywood Presbyterian Medical Center: Los atacantes utilizaron ficheros adjuntos de WORD 2007 con macros (extensión .DOCM), que fueron habilitadas por los empleados del hospital. Para rescatar los datos se pidieron 6.000.000€, que en este caso fueron pagados por el hospital. La parada de servicio provocó trastornos en pacientes, que tuvieron que ser derivados a otros hospitales.

No habilitar las macros de los documentos adjuntos si no se sabe con certeza que la procedencia de los mismos es legítima.

- Febrero 2016, Hospitales alemanes: Varios hospitales alemanes sufrieron una infección del ransomware Locky. Al igual que en el caso anterior, esta infección ocasionó perturbaciones en la operativa habitual del hospital, obligando incluso a aplazar algunas cirugías de alto riesgo. En este caso no se pagó el rescate que pedían los atacantes y los sistemas pudieron restaurarse gracias a las copias de seguridad que se habían realizado previamente a la infección.

La disposición de un programa de recuperación ante desastres que incluya copias de respaldo de los sistemas permite recuperar el funcionamiento en un breve espacio de tiempo

- Marzo 2016, Hospital de Ottawa: El hospital de Ottawa (Canadá) se vio afectado por una infección producida por el ransomware WinPLock, afectando a 4 ordenadores de los 10.000 que posee el hospital. Por suerte, la infección no se propagó a más equipos y los ordenadores infectados fueron restaurados mediante el uso de copias de restauración.

La rápida detección del ransomware y la disposición de copias de respaldo impidieron una expansión del malware y el restablecimiento de los equipos afectados.

- Abril 2016, Eléctrica de Michigan: El 25 de abril, BWL, un proveedor de electricidad y agua corriente del estado de Michigan, detectó una actividad anómala en sus sistemas debido a que estaba afectado por un ransomware. Tardaron una semana en recuperar la actividad normal, y la empresa confirmó que los datos tanto de empleados como de clientes no se vieron afectados.

La creación de listas blancas o uso de herramientas para la detección de anomalías en los procesos permite detectar la ejecución o intentos de ejecución de malware o aplicaciones no permitidas.

- Noviembre 2016, Metro de San Francisco: Más de 2000 ordenadores fueron comprometidos dentro del sistema de transporte público de San Francisco. El atacante, que posteriormente fue descubierto, pedía 65.882€ como rescate. Este rescate no fue pagado pero la infección obligó a prestar de forma gratuita el servicio que realizan los quioscos de venta de billetes durante 2 días.

La concienciación frente a ingeniería social y el uso dado a medios corporativos por parte del personal ayuda de prevenir infecciones no deseadas.

Aunque de momento no existe un ransomware especifico que afecte a dispositivos industriales, tampoco es necesario que una infección llegue a dispositivos del nivel de campo. Afectar a dispositivos del nivel de supervisión o equipos de propósito general con sistemas operativos comerciales, podría ser suficiente para ocasionar grandes problemas en los sistemas de control industrial. La imposibilidad de poder gestionar ciertas variables, por culpa de una pérdida de comunicación o de disponibilidad de acceso, originaría un parón del proceso con las consiguientes pérdidas asociadas.

Prevención y buenas prácticas frente al ransomware

Además de las lecciones aprendidas comentadas, existen otros puntos a tener en cuenta:

- Servicios

- Uso de servicios públicos que ofrecen soporte anti-ransomware.

- Visitar páginas web pertenecientes a iniciativas o empresas que aportan soluciones tanto para particulares como para otras empresas como puede ser nomoreransom.

- Configuraciones y herramientas

- Desactivar el uso de Javascript en programas utilizados para el tratamiento de documentos, como visores PDF.

- Uso de indicadores de compromiso actualizados y reglas de YARA afinadas para la detección de amenazas ya conocidas.

- Utilizar herramientas anti-ransomware siempre que sea posible, como por ejemplo Anti Ransom.

- Configuración de filtros anti-spam en cortafuegos, ejecución de programas y tratamiento de documentos en entornos aislados de ejecución, etc.

Referencias:

https://www.fireeye.com/blog/threat-research/2016/08/locky_ransomwaredis.html

https://www.f-secure.com/v-descs/backdoor_w32_blackenergy.shtml

https://threatpost.com/locky-targets-hospitals-in-massive-wave-of-ransomware-attacks/119981/

http://globbsecurity.com/ataque-ransomware-secuestra-hospital-37737/

http://www.ticbeat.com/seguridad/ataque-con-ransomware-paraliza-dos-hospitales-alemanes/

http://www.enhacke.com/2016/03/21/centro-hospitalario-de-canada-infectado-con-ransomware/

https://m.theregister.co.uk/2016/05/03/michigan_electricity_utility_downed_by_ransomware_attack/

http://clipset.20minutos.es/san-francisco-metro-infectado-ransomware/

http://www.security-projects.com/?Anti_Ransom

https://virustotal.github.io/yara/

Artículos de Fran 🐝 Brizzolis

Ver blog

La seguridad de la información está cada día entrando, poco a poco en la pequeña y mediana empresa. ...

¡Hola abejas! · Después de 3 semanas sin PC (por una nueva avería) vuelvo a la carga… Para los curi ...

¡Hola abejas!... Aquí sigo intentando recuperar el ritmo, y como siempre recopilando información que ...

Puede que te interesen estos puestos de trabajo

-

Administrativo compras sector INDUSTRIAL- Barbera del Vallés

Encontrado en: Talent ES C2 - hace 2 días

Page Personnel Barcelona, España¿Tienes experiencia como administrativo de compras en sector INDUSTRIAL (must)?|¿Hablas inglés B2?¿Resides cerca de Barbera del Vallès y dispones de vehiculo?Importante empresa sector Industrial con sede en Barberà del Valles · Atención al cliente · - Introducción de los pedidos ...

-

Niñera De Habla Inglesa En Santander

Encontrado en: Buscojobs ES C2 - hace 1 semana

Cronoshare Santander, EspañaCronoshare es una plataforma online para profesionales que quieren encontrar nuevos clientes. Buscamos Niñera de habla inglesa en Santander y alrededores. Pertenecer a la red de profesionales de Cronoshare no tiene coste y recibirás nuevos clientes según tus preferencias, de form ...

-

Responsable Compras Sector Suministros Industriales

Encontrado en: Jobgoal ES C2 - hace 6 días

Noa's Grupo Comunidad Valenciana, EspañaEn Noa's Talent Recruitment seleccionamos Responsable de Compras para empresa de suministros industriales situada en la provincia de Castellón. · **Requisitos**: · - Experiência dilatada en compras. · - Capacidad analítica. · - Capacidad de negociación para el trato con proveedor ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #6

En Telefónica tienen a Chema Alonso, y hay ataques que no se pueden predecir ni parar, sólo dificultar, y una vez atacados, rapidez en restaurar los sistemas y en analisis forense de la incidencia, para subsanar posibles fallos y evitar que se pueda repetir.... Yo ya publiqué mi articulo hace un mes, donde hablaba de esto y lo documentaba con casos reales, y ahora ha pasado... Yo no soy ciberadivino, pero la gente no quiere ser consciente del peligro real... Y esto todavía no ha acabado... ahora publico el aviso oficial del INCIBE.

Fran 🐝 Brizzolis

hace 6 años #5

Fran 🐝 Brizzolis

hace 6 años #4

Fran 🐝 Brizzolis

hace 7 años #3

Claro!... Muchas gracias Fernando \ud83d\udc1d Santa Isabel Llanos. Siempre a tu disposición.

Fran 🐝 Brizzolis

hace 7 años #2

Gracias Antonio, por cierto busca "Backup marcadores firefox" en internet... Ahi verás la forma de solucionar un problemilla antiguo que me cosultaste Antonio Riob\u00f3 Conde

Fran 🐝 Brizzolis

hace 7 años #1

La guerra es la misma de siempre.... Pero ahora escenario y las armas son distintas.... Gracias por compartirlo Irene \ud83d\udc1d Rodriguez Escolar