Aplicación de técnicas "Cyber Kill Chain" en Sistemas de Control Industrial (SCI)

Cyber Kill Chain es un modelo de defensa diseñado para ayudar a mitigar los ataques más avanzados en la red. La Cyber Kill Chain se ha convertido en una lista de pautas que deben tenerse en cuenta para saber cómo se están haciendo las cosas en materia de seguridad, si las empresas están verdaderamente protegidas y, en caso de un incidente, dónde podría haberse roto la cadena.

El concepto Cyber Kill Chain fue acuñado por analistas de Lockheed Martin Corporation, llegando incluso a registrar el nombre. En el año 2011 publicaron un artículo donde explicaban lo que llamaban Intrusion Kill Chain, con la intención de ayudar a la toma de decisiones para detectar y responder de una forma más adecuada a los posibles ataques o intrusiones a los que se encuentra expuesto cualquier sistema. Esta cadena definida en el informe es lo que ha venido a llamarse Cyber Kill Chain dentro del mundo de la ciberseguridad.

Intrusion Kill Chain

La Intrusion Kill Chain es un proceso dirigido contra un objetivo con la intención de conseguir unos efectos deseados. Se trata como si fuese una cadena porque se compone de una serie de pasos necesarios donde una mitigación en cualquiera de ellos supone la ruptura de la cadena, reflejada en una frustración del atacante.

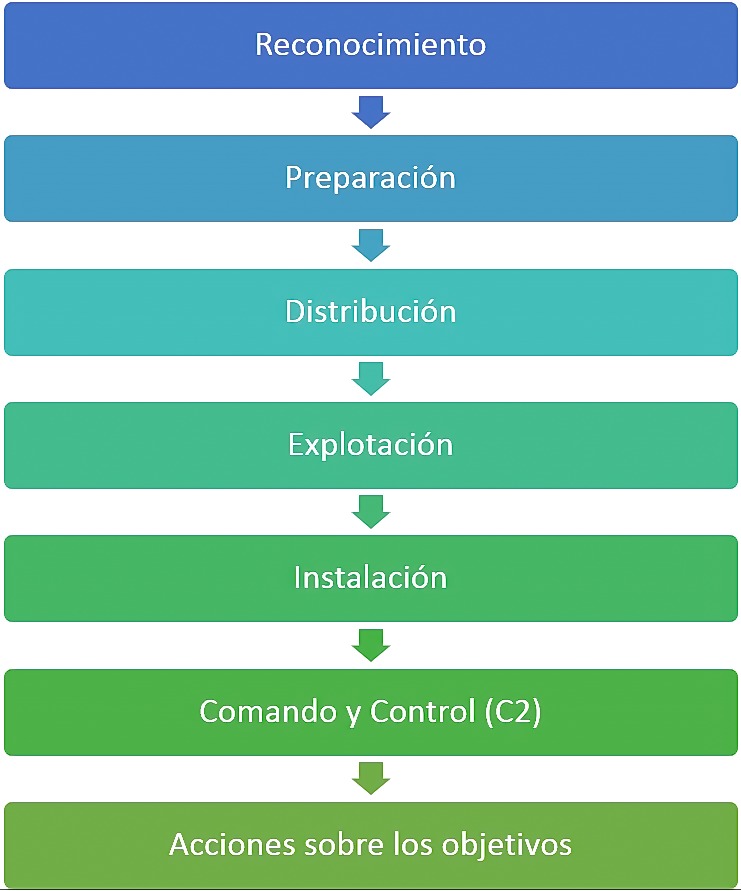

La Intrusion Kill Chain se compone de una secuencia de siete pasos, que caracterizan las diferentes etapas de un ataque avanzado. Esta cadena facilita a la potencial víctima el proceso de identificar y aprender de cada fase del ataque, lo que le permite determinar si las medidas de protección son las adecuadas en función de la etapa del ataque.

Fases de la Intrusion Kill Chain

Este modelo está orientado hacia el mundo empresarial y por ello no es totalmente adecuado para los sistemas de control industrial, debido a la naturaleza de los sistemas y la tipología de los ataques. No obstante, existen adaptaciones que permiten su aplicación en entornos industriales.

ICS Cyber Kill Chain

Las particularidades de los dispositivos desplegados en sistemas de control y las configuraciones exclusivas que presentan requieren elevados conocimientos para poder llevar a cabo un ataque con éxito. Las condiciones típicas en un sistema industrial conforman un escenario que exige al atacante evitar la interferencia con multitud de sensores y tecnologías de control, así como sobrepasar las múltiples redes que suelen encontrarse en estos sistemas. Desafortunadamente, estas dificultades intrínsecas que afronta el atacante se ven, en numerosas ocasiones, superadas por conexiones directas a internet que perjudican las ventajas que la arquitectura ofrece.

A finales del año 2015, SANS Institute publicó un informe adaptando la Ciber Kill Chain a los sistemas de control. Este informe expande las fases de la Intrusion Kill Chain original para adecuarlos mejor a las características de la industria, además de dividirla en dos etapas.

Etapa 1 de Cyber Kill Chain para SCI

La primera parte, bastante similar al modelo original, se corresponde con lo que tradicionalmente se ha clasificado como espionaje u operaciones de inteligencia. Esta etapa 1 refleja una campaña de ataque estructurada y dirigida.

- Planificación: Es la primera fase e incluye las tareas de reconocimiento encargadas de conseguir información sobre el objetivo. Habitualmente incluye investigación dirigida realizada con herramientas libres, pero fundamentalmente se basa en OSINT, aprovechando blogs de empresas, catálogos de productos, uso de herramientas tipo Shodan, etc. El objetivo es identificar debilidades.

- Preparación: El objetivo de esta fase es la preparación de la vía de intrusión. Puede incluir tanto la preparación de un fichero para su uso en las fases siguientes como la selección de un objetivo para el ataque. Dependiendo del tipo de objetivo, el atacante elegirá las herramientas a utilizar. Las dos tareas de esta fase pueden tener lugar, pero ninguna de ellas es obligatoria.

- Intrusión: Incluye cualquier intento de acceso a las redes o sistemas del objetivo, ya sean exitosos o no. En el caso de un acceso exitoso, el atacante se dedicará a explotar el objetivo y tratará de instalar/modificar métodos para asegurarse futuros accesos.

- Gestión y habilitación: Tras la intrusión en el sistema, el siguiente paso es gestionar el acceso conseguido para lo cual, el atacante establece uno o varios sistemas de control y comando (C2 o C&C).

- Logística, fortificación, desarrollo y ejecución: Esta es la fase de actuación del atacante. Acciones habituales en esta fase incluyen la ejecución de capacidades adicionales, descubrimiento de nuevos equipos, salto entre redes, etc. Esta tarea es crítica para el comienzo de la segunda etapa.

Cuando el sistema objetivo está comprometido es el momento de dar por finalizada la etapa 1 y pasar a la siguiente. En ocasiones, el compromiso de un sistema puede venir de forma indirecta gracias a la información extraída de un proveedor o colaborador, lo que hace innecesario todo el proceso de la etapa 1. En estos casos, únicamente la segunda etapa, que se describe a continuación, es necesaria:

Etapa 2 de Cyber Kill Chain para SCI

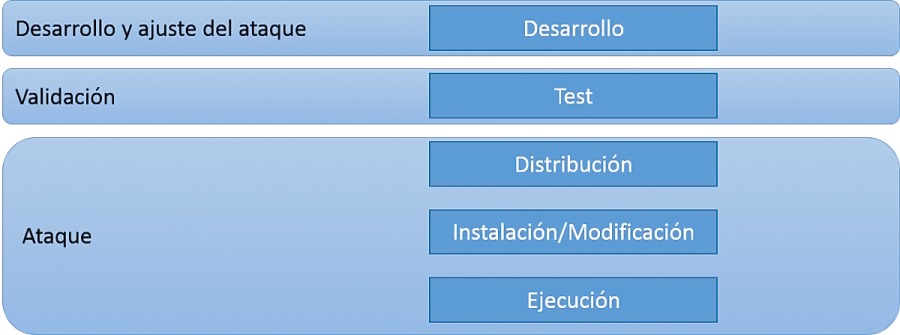

Durante la etapa 2 se saca partido al conocimiento recogido en la etapa previa para elaborar un ataque dirigido, no siendo necesaria la sucesión inmediata tras la primera etapa, sino que puede existir un retardo entre ambas. Las fases típicas de la segunda etapa Cyber Kill Chain son:

- Desarrollo y ajuste del ataque: En esta fase el atacante trata de crear una nueva capacidad (procedimiento, herramienta, método, etc.) que afecte específicamente a la infraestructura de control objetivo.

- Validación: La fase de validación pretende certificar la nueva capacidad en un entorno similar o igual al que se pretende atacar. Habitualmente, el atacante adquiere hardware específico para llevar a cabo esta fase. Dentro de esta fase, un atacante realiza simulaciones del ataque que desea llevar a cabo. Esto supone un gran reto, dada la complejidad de simular un sistema completo por tratarse de entornos industriales.

- Ataque: Fase final de la cadena, aquí el atacante trata de distribuir la capacidad desarrollada, instalarla o modificar el comportamiento del sistema a explotar y ejecutar el ataque. Las consecuencias habituales que se dan en un ataque sobre sistemas de control son la pérdida (de datos o de control), la denegación (habitualmente de servicio) y la manipulación (de datos, de visualizaciones, etc.)

La complejidad para llevar a buen puerto las dos etapas de la Cyber Kill Chain adaptada al entorno industrial por parte de un atacante dependerá de las medidas de seguridad que estén aplicadas en el sistema objetivo.

Medidas de seguridad

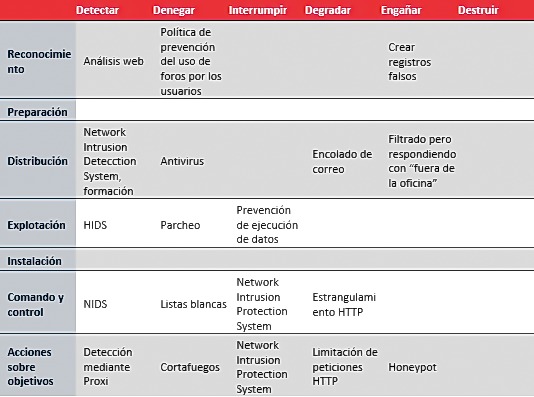

El conocimiento de la Cyber Kill Chain por parte de los operadores y encargados de la seguridad permite aplicar medidas en este ámbito para proteger los sistemas de control en cada una de las fases de la cadena.

Según la fase y la actuación que se quiera realizar serán necesarias diferentes herramientas, que ya son utilizadas a día de hoy en los sistemas de control y solo requerirían de un nuevo uso. Otras medidas se corresponden a comportamientos de los propios empleados, que se podrán llevar a cabo fácilmente inculcando una mayor cultura de seguridad en la empresa a través de formación.

Herramientas de seguridad para aplicar en diferentes fases de la cadena

Otros modelos de análisis de intrusiones

La Cyber Kill Chain proporciona un modelo muy eficaz y descriptivo de las operaciones de un atacante que facilita la toma de decisiones de mitigación, pero no es el único método para realizar una trazabilidad sobre las acciones de los atacantes.

El modelo diamante supone una alternativa que integra el enfoque por fases de la Cyber Kill Chain y complementa su análisis desde una perspectiva más amplia, que refleja las complejas actividades llevadas a cabo por los atacantes.

Ambos modelos son complementarios y pueden utilizarse sobre los sistemas de control industrial, la Cyber Kill Chain permite a un analista "dirigir y comprometer a un adversario para crear efectos deseados", mientas que el modelo diamante le permite desarrollar el negocio y comprenderlo con el fin de construir y organizar los conocimientos necesarios para realizar el análisis de la Cyber Kill Chain.

Referencias:

http://www.lockheedmartin.com/us/what-we-do/aerospace-defense/cyber/cyber-kill-chain.html

http://www.darkreading.com/attacks-breaches/deconstructing-the-cyber-kill-chain/a/d-id/1317542

https://www.ipswitch.com/blog/understanding-network-intrusions-cyber-kill-chain/

https://www.sans.org/reading-room/whitepapers/ICS/industrial-control-system-cyber-kill-chain-36297

https://inteltechniques.com/menu.html

""""""

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, después de este período navideño en el que "se me han pegado los turrones" (os pido dis ...

Hola abejas, es en estas fechas cuando se cumplen (¡ya!) 2 "intensos" años desde que me incorporé a ...

Hola abejas, el verano está llegando a su fin, y poco a poco todos vamos recuperando "nuestro ritmo ...

Puede que te interesen estos puestos de trabajo

-

TÉCNICO/A DE SISTEMAS

hace 21 horas

Talent Services Pamplona, España De jornada completaLABORATORIOS CINFA, SA, precisa incorporar un/a Técnico de Sistemas de Gestión Industrial (IT/OT) para la nueva planta productiva situada en Pamplona.Dependiendo del Responsable de Sistemas, sus principales responsabilidades se centrarán en la gestión las aplicaciones y sistemas ...

-

Aplicar directamente

Devoteam Spain Madrid, EspañaCompany Description · **INFINITAS POSIBILIDADES** · **¿Quieres darle MÁS VALOR a tu carrera? En Devoteam aceleramos tu desarrollo profesional y subirás de nível, ¿por qué? porque trabajarás con los mejores, con las mejores condiciones y en un entorno de respeto, colaboración y ap ...

-

Supply Chain Manager

hace 4 horas

D&M asesores consultores Tarragona, EspañaBuscamos un /a profesional con actitud proactiva, dotes de liderazgo y de organización, que quiera incorporarse a una empresa referente en su sector en plena fase de crecimiento y de diversificación de su actividad industrial. · Se requiere: · Formación: Ingenierías, ADE, etc.. ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #1