Industria 4.0: Protocolos de comunicación y herramientas de seguridad

En la industria 4.0 las empresas cuentan con la digitalización y el uso masivo de Internet como elementos fundamentales del camino que se ha iniciado hacia la cuarta revolución industrial, pero abrir las puertas de los centros de producción a Internet implica también abrir las puertas de la fortaleza a los piratas y a otros peligros.

La mejor manera de protegerse frente a las fugas de datos y a los sabotajes es ser capaces de aprovechar todas las informaciones utilizables. Iniciativas como Shodan y Conpot permiten a los equipos encargados de la seguridad utilizar gran cantidad de información sobre sus propias vulnerabilidades y de los métodos de los piratas.

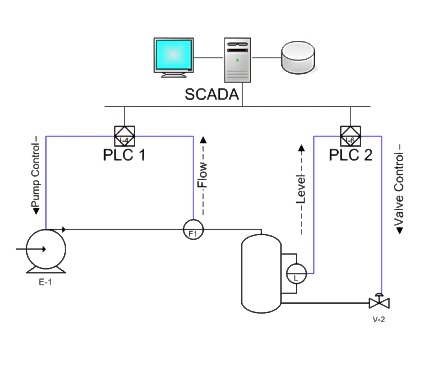

Los centros de producción de las empresas industriales y del sector energético se han podido mantener en los últimos decenios, relativamente protegidos de los ataques. Los sistemas de control industrial (ICS) más utilizados, como SCADA, han sido optimizados para incrementar el rendimiento, y durante este tiempo han permanecido aislados de Internet, dando origen así a los “Air Gap” o cámaras de aire”, comunicándose mediante protocolos propietarios, tales como Modbus, Profibus, S7 comm o DNP3, en muy pocas ocasiones han sido objetivo de los cibercriminales.

Pero nada es para siempre y la situación ha cambiado. La interconexión de los sistemas de producción responde a la promesa de enormes mejoras en materia de rendimiento, lo que ha forzado a que cada vez más frecuentemente, las empresas hayan tomado la decisión de abrir sus redes. Este enfoque les permite simplificar y centralizar la gestión de su sistema, facilita el suministro de nuevos servicios y contribuye a minimizar los tiempos de parada motivados por asistencias y mantenimiento, así como reducir sus costes.

Conectar estas redes ICS a Internet también ha hecho aparecer amenazas reales. Un pirata que haya logrado acceder a la red, puede infiltrarse en cada una de las diferentes etapas del entorno de producción. Los programas y equipos propietarios utilizados no suelen estar integrados con los sistemas de seguridad y, por tanto, su protección es notablemente menor, por no decir inexistente. Según sean sus objetivos y sus intenciones, el pirata puede comenzar a hacerse con datos sensibles, manipular los procesos de producción, o incluso llegar a sabotear el conjunto de la producción. El potencial de daño de este tipo de ataques es evidentemente mucho más elevado que el de un ataque MITM (Man in the middle, donde atacante es capaz de observar e interceptar mensajes entre las dos víctimas) contra una empresa del sector terciario u otro.

Stuxnet, ahí empezó todo

En el transcurso de estos últimos años se han ido produciendo numerosos ataques de este tipo, siendo Stuxnet el más conocido. En el año 2010 el programa SCADA saboteó el proyecto de investigación nuclear iraní, este fue el primer caso probado de cómo un código informático podía provocar daños en los equipos a través de un software malicioso. Después ya ha habido otros muchos ataques que han sido dirigidos a centros industriales, pero utilizando software malicioso “diseñado” a medida y con funcionalidades pensadas para ICS, como es el caso de Duqu o Havex.

El organismo norteamericano ICS-CERT, gestionado por el departamento de Seguridad interior, y especializado en la protección de infraestructuras críticas, en su informe para el año 2014 enumeró una serie de datos preocupantes, como es el hecho de que su equipo de análisis fuera consultado en más de 250 ocasiones para estudiar los ciberataques lanzados sobre objetivos críticos.

Una parte importante de estos ataques eran ataques dirigidos, y los piratas se infiltraron en numerosas ocasiones utilizando aquellos servicios de las empresas que se encontraban conectados a internet gracias al uso de programas maliciosos desarrollados a medida. Los cibercriminales han utilizado y utilizan toda una inmensa variedad de técnicas.

Según ICS-CERT, el “spear phishing”, una variante de phising en el que los empleados son convencidos para que ejecuten programas maliciosos escondidos en unos correos que parecen provenir de sus superiores en la empresa, ha sido el vector de ataque más popular. Pero otras amenazas no se han quedado atrás, como los ataques a los “watering hole” (abrevadero), una estrategia consistente en sustituir las actualizaciones de los programas en las páginas oficiales de los diseñadores por caballos de Troya, estos también realizados a medida.

La Oficina federal alemana para la seguridad de las tecnologías de la información (BSI) presentó un escenario similar. Su informe anual sobre el estado de la seguridad informática en Alemania en 2014, documentó entre otros, un ataque exitoso a una fundición alemana.

Los piratas utilizaron los métodos de spear phising y de ingeniería social para acceder a la red de la empresa víctima y se infiltraron en el entorno de producción y causaron enormes daños comprometiendo varios de los sistemas de control. El BSI afirmó que los cibercriminales contaban con un conocimiento detallado de los sistemas de control industrial y de los procesos de producción, sin olvidarnos obviamente de sus evidentes conocimientos informáticos.

La información tiene una importancia crucial

La guerra cibernética está ya afectando a los centros de producción, pero eso no quiere decir que necesariamente el sector industrial deba renunciar al potencial que la interconectividad le ofrece, ni tampoco que deba ralentizarse la progresión. Los servicios encargados de la seguridad informática deben utilizar los sistemas de seguridad existentes para que las redes puedan conectarse, de modo seguro, a Internet. Pero para que esto pueda tener lugar hay que disponer de informaciones utilizables y detalladas. Igualmente, es necesario que conozcan las vulnerabilidades de sus redes de producción, los vectores de ataque y las herramientas utilizadas por los piratas, lo que les permitirá analizar los ataques, neutralizar los softwares peligrosos y reparar los daños que se hayan producido.

Los expertos en materia de seguridad al intentar unir todas estas informaciones pueden también apoyarse en la experiencia existente y en las redes de información disponibles. En cierto modo, los ataques contra los sistemas industriales son bastante parecidos a los ataques clásicos contra entornos informáticos de las empresas de servicio. Y aunque la protección efectiva de ciertos sistemas ICS pueda estar consolidada, el problema lo tenemos al comprobar que las informaciones disponibles son bastante escasas. Felizmente, la situación está cambiando en este campo. Varias iniciativas innovadoras de seguridad están pensadas para la protección de los entornos industriales, y tienen como claro objetivo el poder suministrar a los profesionales de la seguridad las informaciones que necesitan sobre las amenazas y sus vulnerabilidades.

En ese contexto, el motor de búsqueda Shodan y el proyecto Honeypot Conpot ICS/SCADA son dos de las iniciativas más interesantes.

Shodan: el motor de búsqueda para IdO

El motor de búsqueda Shodan, que fue creado en 2009 por el desarrollador John Matherly, permite a sus usuarios buscar en la red una gran variedad de sistemas conectados a Internet. Contrariamente a los motores orientados a contenido, como Google, Shodan utiliza los escaneos de puertos de direcciones IP disponibles y después reúne e indexa los resultados que recibe. También puede recorrer la Web en búsqueda de servidores o de enrutadores de un determinado tipo, o incluso de terminales que cuenten con una dirección IP, como las cámaras de seguridad o los dispositivos médicos. Los usuarios pueden crear sus búsquedas utilizando una gran variedad de opciones de filtrado, por ejemplo, combinando nombres de proveedores, informaciones sobre puertos, códigos o protocolos regionales, a fin de encontrar los servidores SCADA en su país.

Shodan es una buena herramienta para localizar las vulnerabilidades o aquellos sistemas mal configurados en el seno de vuestra red. Si una búsqueda revela que uno de los autómatas o uno de los IHM de vuestra empresa es visible en Internet, sabréis de primera mano que uno de vuestros sistemas está probablemente mal configurado y tendréis la oportunidad de corregir este error. Las vulnerabilidades causadas por sistemas no parcheados, puertos abiertos o claves que por defecto no han sido modificadas, también pueden ser reparadas y corregidas de manera sencilla. Sin embargo, si nos encontramos que nuestro sistema aparece en Shodan, es bastante probable que no seamos el único. La proactividad sigue siendo necesaria.

Pero no podemos obviar que este motor de búsqueda cuenta también con detractores. Como casi todas las soluciones que prueban y gestionan vulnerabilidades, Shodan recibe muchas críticas porque también puede ser utilizado como una herramienta que permite el pirateo, lo que es incontestable: herramientas de pirateo con interfaces Shodan existen desde hace mucho tiempo en la red oculta o darknet. Pero la mayoría de los expertos en seguridad están de acuerdo con el hecho de que funciones búsqueda parecidas están igualmente disponibles utilizando botnets. Los profesionales de la seguridad de entornos industriales deberían tener como objetivo el integrar Shodan en su gestión de vulnerabilidades.

Analizar las vulnerabilidades y minimizar la visibilidad de un ICS en Internet es, sin ningún lugar de duda, un primer paso importante en la protección de los entornos de producción, pero el recrudecimiento de las amenazas cifradas persistentes y complejas (APT), que son creadas a medida para atravesar las mallas de los sistemas de seguridad existentes, obliga a los equipos encargados de la seguridad de analizar con minuciosidad toda la variedad de amenazas existentes.

Desgraciadamente, no hay mucha información disponible sobre la forma en la que se producen los ataques contra las instalaciones industriales, y en muchas ocasiones estas informaciones son publicadas mucho tiempo después de que el incidente haya tenido lugar. En efecto, hay muy pocos casos documentados y muy pocas informaciones han podido ser obtenidas hasta ahora, pero Conpot puede sernos de gran ayuda para empezar a obtener información relevante en estos casos.

Conpot: tarros de miel para el sector industrial

La iniciativa Conpot (abreviación de sistema de control Honeypot) nace dentro del Proyecto Honeynet de mano de un grupo de experimentados profesionales de la seguridad, el punto de partida es la creación por todo Internet de sistemas virtuales interactivos que se comporten exactamente igual que servidores ICS o como redes industriales no protegidas.

Una vez que estos sistemas están operativos, el desarrollador del sistema honeypot (tarro de miel) no tiene más que esperar a que un pirata ataque el sitio, terminal remoto (RTU) o ICS emulado, pudiendo observar y analizar el ataque en cada una de sus etapas. Por su naturaleza, todos los casos permiten proceder a un análisis útil de su vector de ataque. El interés superior de estos tarros de miel se manifiesta cuando los miembros de esta iniciativa pueden correlacionar los datos de varias decenas de ataques, después analizar sus tendencias y evoluciones, identificar eventuales ejes regionales o temáticos del ataque, y aprovecharse así de la información obtenida.

Habitualmente, para un analista, buscar una anomalía en su red de producción es como buscar una aguja en un pajar. Desplegando un honeypot en su red, todos los hechos que afectan a este terminal son susceptibles de ser “agujas” (por ejemplo, los ataques a dispositivos mal configurados), teniendo bien claro que ningún elemento real estaría en comunicación con este tarro de mie. Este último puede ser visto como una trampa: el tiempo que el pirata informático pase allí atrapado será el tiempo del que dispondremos para proteger nuestra infraestructura crítica, evitando que se vea a comprometida en su caso.

Cualquier profesional de la seguridad puede contribuir en Conpot. El emulador está disponible como software Open Source en la dirección www.conpot.org. Con esta potente herramienta, cada desarrollador tiene la posibilidad de proyectar un modelo realista y virtual de su entorno, y conectarlo a Internet. De este modo, los responsables de la seguridad en la empresa pueden obtener informaciones muy útiles sobre qué es lo que pueden esperar conectando sus sistemas a Internet, y pueden planificar sus defensas de la manera más conveniente posible.

![Cote

Ha ae Sues

119 6 sescanaos en

130 4 Daarame

1: 4 eae pe.

fi Rtveesiens

extras ed

tee daz 13 4

eurrae sae fee e215

corres prey cra 1s

Tek #93.15 4

6 erie eettes samen fue a 184

1 4 svariemne pray

116 pero evaooc rine

T Sones

1 6 casareme Siecs Fine

117 6 anions Sms Heat 2.13.0

rrr ven fue waz 134

ne riveree Le ise 150

Late remorse rere Times

rr fue B23 0

1a) 6 arava seen Flames

1d 6 amma fuk 233

neva 14 79 Bras en wire (433 BITS). 79 Bries Coptoved (413 Bits) wn Temerface 3

Stews 11 we Circe d ¥9 a 68 (68 iu 73 9B a 61). at bovirried 7 IF (30 1358 ob 7c AF

© irmarows beotccsl eaten 4 tel M1 6R 1 JO GRE 16K 3 TO). mut AO 164339 (183 264 1 30)

Cire outa em bots). Be Mr 46100 (ON). Bat burt 37M (7730)

= Elma srtaetelut a reel Chua] Dh cee 3

ALN 136 ah eee be 83

wWama® x i

aansg

pdaey

6%

Shaw

pon

nen

tas](https://contents.bebee.com/users/id/11397485/article/industria-4-0-protocolos-de-comunicacion-y-herramientas-de-seguridad/427d4f75.gif)

Protección en las comunicaciones: una clave en la seguridad de todo protocolo

En los sistemas de control industrial las comunicaciones juegan un papel fundamental en un entorno donde se intercambian millones de paquetes diariamente con información, muchas veces crítica, sobre el estado de los procesos y los dispositivos. Por esta razón es de gran importancia preservar la integridad de la información en tránsito y asegurar que ésta llegue sin modificaciones desde su punto de origen hasta su punto de destino.

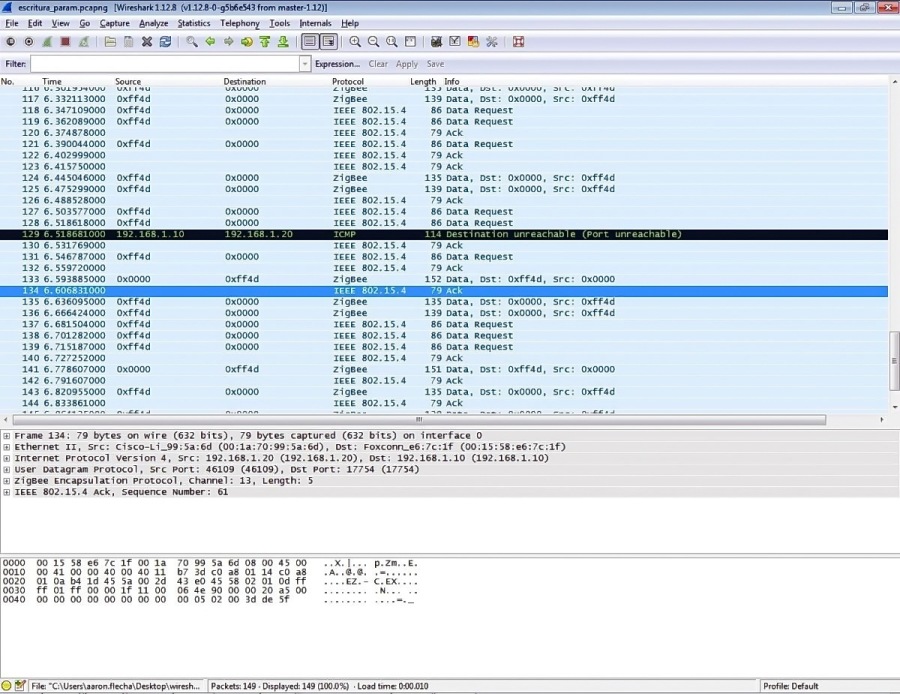

Existen herramientas de gran ayuda para verificar que las comunicaciones y la implementación de los protocolos se han realizado de forma correcta. Algunas de estas herramientas proporcionan entornos de simulación para realizar todo tipo de pruebas, todo ello sin tener que interferir con entornos reales, y extraer valiosas conclusiones que luego aplican para mejorar los mismos.

Hay una gran variedad de estándares y protocolos de comunicación en los entornos industriales, pero igualmente también, hay un extenso rango de aplicaciones de simulación que soportan esos protocolos y que son válidas para realizar pruebas.

Entre las herramientas que pueden utilizarse para verificar la seguridad en las comunicaciones de sistemas de control, resultan especialmente útiles aquellas que tratan sobre la simulación de arquitecturas maestro/esclavo y el análisis de tráfico.

Simulación de entornos maestro/esclavo

La mayoría de las comunicaciones industriales se basan en arquitecturas maestro/esclavo. De manera habitual, los dispositivos de campo suelen ser esclavos, razón por la cual, existen numerosas herramientas para simular esa topología con diferentes protocolos, entre ellas, MatrikonOPC Explorer para OPC o Mod_RSsim para comunicaciones Modbus en sus versiones serie o Ethernet.

MatrikonOPC Explorer es una herramienta que permite simular un dispositivo esclavo con todas las funcionalidades propias del protocolo OPC. Cuenta además con funciones avanzadas entre las que se incluyen la posibilidad de realización de pruebas de carga y test de servidores OPC, ayudando a encontrar la configuración más óptima.

Mod_RSsim, por su parte, cuenta con funcionalidades que permiten modificar los valores de las variables en comunicaciones Modbus entre una RTU y un SCADA/HMI, incorporar ruido a las transmisiones, etc.

Por otro lado, están las herramientas definidas exclusivamente para trabajar como maestros. Para muchos protocolos, estas herramientas son directamente las aplicaciones finales, como MatrikonOPC Simulation Server o KEPServerEX para OPC; aunque también existen otras herramientas software que están solo destinadas a la simulación, como Profibus-DP master simulator para el protocolo Profibus-DP o Profinet Master Simulator Plus para Profinet.

Si se pretende simular entornos desde cero, con establecimiento de la comunicación de maestro a esclavo, es necesario un software que proporcione ambos extremos, origen y destino. Cubriendo esta necesidad existen herramientas como Modbus tools (formada por el maestro “Modbus poll” y el esclavo “Modbus slave), Simply Modbus para Modbus en su versión serie o Ethernet; y Opendnp3 para DNP3. Permiten realizar todas las pruebas con el mismo grupo de herramientas, lo que facilita la comprensión de los resultados obtenidos.

Herramientas para el análisis de tráfico

La simulación de tramas de un protocolo concreto permite identificar debilidades en la implementación del mismo dentro de los dispositivos, y facilita localizar fallos en la pila del protocolo, en el tratamiento de determinados mensajes, etc.

Tras lograr simular el entorno de comunicaciones del protocolo deseado o, en su defecto, tener acceso a capturas de tráfico de dispositivos reales, realizar un análisis de la información es el paso siguiente. El valor del análisis no recae tanto en conocer el protocolo en sí mismo y sus debilidades, sino más bien en observar el comportamiento global en un entorno completo y estudiar la posibilidad de integrarlos con mecanismos de seguridad como cortafuegos, IDS, etc.

Para estas tareas, se cuenta con herramientas como MatrikonOPC Analyzer para OPC, que puede recopilar información de archivos importantes como los ajustes de DCOM, la configuración DEP, la versión del sistema operativo, información del registro de acontecimientos y ajustes de red para comprobar áreas problemáticas, etc.; toda esta información es de gran valor en labores de análisis.

Otra herramienta, también para analizar el tráfico OPC, es MatrikonOPC Sniffer. En este caso, su función es registrar la actividad entre cliente y servidor para aislar los problemas de interoperabilidad, ayudando a resolver cualquier problema.

Para el análisis de otros protocolos, una posibilidad es Aegis, otra herramienta especializada que permite analizar más de un protocolo, en su caso DNP3 y Modbus.

Finalmente, para objetivos más generales existen herramientas como Achilles o el conocido Wireshark, que permiten capturar la información en tránsito y analizar comunicaciones cubriendo una extensísima variedad de protocolos, lo que aporta gran valor en la verificación de las medidas de seguridad de la comunicación.

Descubrimiento y recopilación de información

De forma complementaria al análisis de tráfico, resulta interesante el estudio sobre el descubrimiento de dispositivos y la información que puede obtenerse a través de escáneres de red.

En este sentido, se cuenta con herramientas como PLCscan y Modscan, específicas para el descubrimiento de dispositivos tipo PLC o el análisis de topología en redes ModBus TCP respectivamente.

Sin embargo, utilizar herramientas genéricas de descubrimiento dentro de entornos industriales, como puede ser nmap, no es muy recomendable. El uso de una herramienta cuyo diseño no es específico para un entorno industrial, tiene que ser valorado con gran precaución y siempre realizarse bajo supervisión directa, puesto que su modo de operación podría generar comportamientos indebidos en los dispositivos presentes (parada de producción, mal funcionamiento de dispositivos, etc.). Por ello, es necesario actuar con cautela y revisar bien el posible impacto en el sistema, así como mantener informado al responsable y a los operadores del entorno.

Herramientas para protección de sistemas

Respecto a la seguridad propia de dispositivos y sistemas, también están disponibles herramientas que proporcionan una importante ayuda para incrementar el nivel de protección de los mismos.

Para plataformas Linux, el módulo de iptables modbusfw permite realizar un filtrado de tráfico a nivel de capa de aplicación para proteger sistemas que usan el protocolo Modbus/TCP frente a posibles ataques de red.

También existen otras herramientas que trabajan de forma más activa, como los IDS/IPS (Snort o Suricata) para la supervisión de protocolos como Modbus/TCP, DNP3, EthernetIP, etc., que permiten reconocer el uso de funciones no permitidas o el envío de paquetes de datos desde direcciones IP no controladas detectando, por ejemplo, posibles ataques DoS.

En redes con comunicaciones inalámbricas como ZigBee, KillerBee (lo siento se llama así), es una de las mejores apuestas. Se trata de un conjunto de herramientas para la realización de pruebas de seguridad entre las que destacan la descodificación de tráfico, la reinyección de tramas o la identificación de dispositivos.

Otras herramientas de seguridad

Si lo que se pretende es realizar una auditoría completa de seguridad y evaluar el posible impacto de un ataque, existen soluciones genéricas enfocadas a las pruebas de intrusión, como son metasploit (un framework de código libre para realizar test seguridad tratando de probar y explotar vulnerabilidades) o el módulo escrito en lenguaje Python Scapy, que proporciona utilidades y librerías para la manipulación de paquetes de red.

Conclusión:

Aunque el uso de este tipo de herramientas no es común en estos entornos, su empleo para realizar auditorías profundas puede aportar importantes detalles para evaluar y mejorar la seguridad de un sistema. Lógicamente, dada la sensibilidad de los entornos industriales ha de prestarse especial atención a evaluar el impacto y la conveniencia de su utilización.

Los ciberataques contra entornos industriales son un fenómeno real. Estos ataques siguen, en general, los mismos esquemas que los dirigidos contra las empresas clásicas del sector servicios. Una gran mayoría de estos ataques tienen motivaciones profesionales, en principio porque los lamers (o “script kiddies”) no están siendo todavía muy activos en este segmento, pero también porque el enorme potencial de daños (o el valor de los activos) suscita el interés de importantes actores, como organismos gubernamentales, grupos terroristas y ladrones de datos profesionales.

Las empresas que buscan proteger sus redes deben verificar y minimizar la visibilidad de sus sistemas ICS en Internet. Frente al recrudecimiento de las amenazas complejas, es cada vez más importante recolectar el mayor número posible de informaciones sobre ellas. Los equipos de seguridad necesitan informaciones detalladas sobre los vectores de ataque y sobre el total del ciclo vital de las amenazas.

Iniciativas tales como Shodan y Conpot son un buen punto de partida para la recolección de las informaciones necesarias. En paralelo, las empresas deben poner en marcha las mejores prácticas de seguridad y proteger minuciosamente aquellas partes de sus redes accesibles para el público. Soluciones de seguridad dedicadas a los ICS también existen para entornos particularmente sensibles. Por ejemplo, en Blue Coat proponemos la solución de análisis ICS Protection Scanner Station, que protege los sistemas industriales frente a los softwares maliciosos que pueden introducirse a través de periféricos USB. Del mismo modo, la solución Security Analytics Platform Analytics propone un módulo SCADA ThreatBLADE que permite identificar en tiempo real, las actividades potencialmente peligrosas con objetivo en los sistemas SCADA.

El sueño de una solución para la protección de los entornos industriales perfectamente integrada, no será una realidad hasta que el conjunto de las diferentes normas industriales propietarias haya sido reemplazado por sistemas informáticos estándar, estos últimos integrados en las arquitecturas de seguridad existentes. Las tecnologías necesarias para ello (el protocolo de red IPv6, la vigilancia completa de las redes y una gestión rigurosa de medidas correctoras y de vulnerabilidades) existen desde hace ya un tiempo. La etapa siguiente es su puesta en obra completa, lo que todavía puede necesitar de un cierto tiempo en función de los ciclos vitales más largos de los equipos industriales.

Referencias:

https://es.wikipedia.org/wiki/Modbus

https://es.wikipedia.org/wiki/Profibus

https://es.wikipedia.org/wiki/DNP3

http://www.matrikonopc.com/products/opc-desktop-tools/opc-explorer.aspx

http://www.matrikonopc.com/products/opc-drivers/opc-simulation-server.aspx

https://www.kepware.com/en-us/products/kepserverex/

http://profibus-dp-master-simulator1.software.informer.com/4.2/

http://www.simplymodbus.ca/index.html

https://www.automatak.com/aegis/

https://www.digitalbond.com/tools/plcscan/

http://modbusfw.sourceforge.net/

http://tools.kali.org/wireless-attacks/killerbee

http://www.secdev.org/projects/scapy/

"""""

Artículos de Fran 🐝 Brizzolis

Ver blog

¡Hola abejas!... · ¿No pensaríais que os ibais a librar de mi verdad? · Bueno ya se acaba 2018, y ...

Muchos habremos oído alguna vez eso de “administrador de sistemas” (el famoso SysAdmin), que suena t ...

En mi · último artículo · os comentaba que había comenzado un curso "bastante exigente" que me oblig ...

Puede que te interesen estos puestos de trabajo

-

Project Manager Industria 4.0

hace 5 horas

Aplicar directamente

Page Personnel España Madrid, EspañaComo Jefe de Proyecto, estarás a cargo de múltiples proyectos de líneas de montaje, desde la puesta en marcha hasta la entrega de la planta. Serás el contacto principal de nuestros clientes y serás responsable de los plazos, la calidad, el presupuesto y la definición técnica del ...

-

técnico/a seguridad informática comunicaciones

hace 3 horas

Mercadona Valencia, España Indefinido.Descripción · Mercadona, empresa de capital familiar, es una de las principales compañías de supermercados físicos y de venta online en España. Actualmente nos encontramos inmersos en un Plan de Transformación Digital con el que buscamos agilizar al máximo la toma de decisione ...

-

matrimonio interno alto protocolo

hace 1 semana

Los Gratuitos Palma de Mallorca, España De jornada completaSe necesita Matrimonio Interno, con Alto Protocolo para trabajar en las Islas Baleares. · Imprescindible documentos, referencias y experiencia en Casas de Alto Standing. · Interesados contactar. ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #1