Reflexiones sobre ciberseguridad de un "eterno aprendiz"

![JECT DE

Eres) ERE EE RA IN ER | PR Sy FT

TR TR RITA [ E°H

LL Eo vh fa

FRCS C [CN]

RTT I TRE Ph lg

Er [YEP PERRCN

: 14 EE DY A tT]

gh [Rye CRUE

IE I] JERE

aa vi

Ea fi [IRC N)

RE EIT] 1

J TEE] Li h

FETA CPE Te I JE [1 C

dea 2000 5955 B® Ika eB] Raa)

TARTU YE JT: jE 1 [I]

[UTR JPL A 81

ICI](https://contents.bebee.com/users/id/11397485/article/reflexiones-sobre-ciberseguridad-de-un-eterno-aprendiz/f09a7773.jpg)

¡Hola abejas! Este año 2018 está siendo algo complicado para mí, supongo que como para algunos de vosotros (ojalá que no demasiados).

Como ya os dije en mi última entrada, estaba muy liado con “problemas médicos familiares” que no sabía cuánto se podrían extender en el tiempo, pues bien, esos problemas “terminaron” al pasado día 14 de septiembre, con el trágico desenlace, que desde luego era algo esperable, pero nunca deseable…

Pero desde luego yo sigo aquí, y ojalá que sea por mucho tiempo, y con mejores circunstancias cada vez, aunque mi “suerte” nunca haya sido muy buena, ni fiable, al fin y al cabo, es sólo “suerte” que, aunque sea muy necesaria a veces, sólo el trabajo bien hecho y la buena disposición y actitud nos ayudarán a conseguir nuestras metas.

En esta entrada os dejo algunas de mis reflexiones sobre ciberseguridad, que seguro más de uno también habréis tenido alguna vez, y también os explico en “qué me he metido ahora”, (tengo una habilidad especial para complicarme la vida).

Así que vamos al lío, pero no sin antes volver a agradeceros vuestro apoyo a todos los que algún momento me leéis, me seguís, o simplemente ponéis un ojo de vez en cuando alguno de mis artículos, que a veces tanto me cuesta escribir.

¡Va por vosotros chic@s!

********************

La ciberseguridad está en constante cambio, y los enfoques y paradigmas cambian constantemente. Los profesionales en ciberseguridad deben tener la capacidad de adaptarse a su entorno y de proponer nuevas soluciones con la que mejorar la protección de los sistemas, en base a los nuevos descubrimientos que se hacen constantemente, y estando absolutamente al día de las nuevas vulnerabilidades que se publican diariamente, y en todos los ámbitos de la vida, manteniendo el foco sobre los sistemas SCADA, las infraestructuras críticas, y las grandes corporaciones, ya que todos ellos manejan sin duda información sensible.

Esta información sensible, puede ser analizada utilizando diferentes procesos de Big Data para extraer y sacar conclusiones que pueden ser muy importantes, y que “aparentemente” están ocultas en los datos (es lo que hacen con nuestros datos “triviales”).

La vida no es como se muestra en las películas. Los hackers no llevan capucha (Mr. Robot), y muchos han estudiado grandes carreras, como matemáticas, “telecos”, y por supuesto informática y otras muchas.

No es un mundo fácil (nada lo es), es un entorno en constante cambio, y cuya velocidad de cambio se acelera en progresión geométrica, no olvidéis lo yo siempre os digo, todo es informática, todo está controlado en algún momento por un sistema informático, y por lo tanto todo es susceptible de ser “hackeado”, bien de forma “remota”, o bien con acceso físico al dispositivo si no estuviera conectado a la red.

Los cibercriminales no son como los vemos en las películas (ya lo dije antes). Tampoco lo son los hackers. La imagen del chico, relativamente joven y con capucha que siembra el mal en la red, no se ajusta para nada (o muy poco) a la realidad.

Muchas veces se confunde, precisamente por la representación que se ha hecho tanto en películas como en televisión la figura de hacker con la de cibercriminal, pero podría decirse, que son dos extremos opuestos de una misma realidad, la digital.

El cibercriminal es aquel que lucha por hacerse con el control de redes y datos ajenos, ya sea de empresas o de particulares. La tarea del hacker es proteger esas redes. El problema es que, para protegerlas, se ven obligados a pensar o actuar como lo haría un cibercriminal. Los hackers también realizan ciberataques, pero, en lugar de lucrarse con lo que encuentran, se dedican a corregir esos fallos que les han permitido acceder a la red para evitar que un verdadero cibercriminal pueda hacerlo.

Los hackers llevan al extremo los sistemas para conseguir que puedan ser utilizados para otros fines muy distintos para los que fueron creados inicialmente, y para ello, prueban diferentes conceptos y realizan modificaciones en dichos sistemas, muchas de estas “investigaciones” fracasan, pero otras no, y gracias a ellos se descubren nuevas técnicas, usos avanzados y diferentes utilidades, en las que no se había pensado inicialmente, o simplemente nadie pensó que fueran posibles.

Ni los hackers consiguen sus objetivos a la primera, ni los sistemas de una empresa pueden ser completamente inexpugnables. Simplemente la seguridad total NO existe.

Todas las empresas pueden estar, y seguramente lo están en algún momento en el punto de mira de los cibercriminales, y para protegerlas hay que ser conscientes del peligro y saber cómo protegerse. La ciberseguridad se basaba (antes) en la protección de la red de la empresa, lo que se conoce como perímetro. Se pensaba en la fortificación de la red empresarial como el modelo natural.

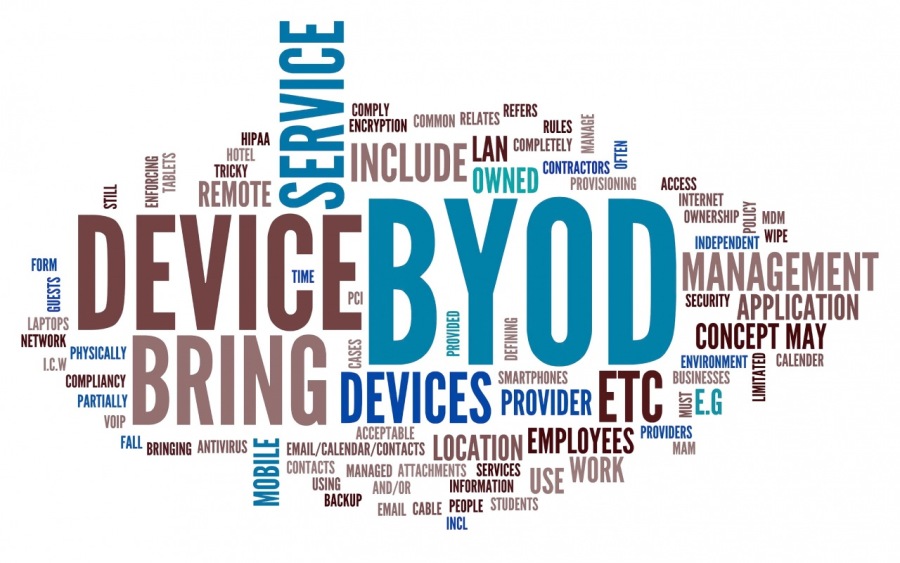

Sin embargo, el panorama ha cambiado, y en la actualidad ese perímetro se ha convertido en un espacio abierto en el que el Cloud, el Big Data o el BYOD son la esencia.

Ya no puede gestionarse la protección de una empresa de la misma manera en que se hacía cuando solo había que proteger la flota de dispositivos que formaban parte de su red. Ahora existe un nuevo contexto y, si de verdad queremos estar protegidos, hay que adaptarse a él.

La frase de Sun Tzu en “El arte de la guerra”: “Cónoce a tu enemigo y conócete a ti mismo y saldrás triunfador de mil batallas” en ciberseguridad, es absolutamente cierta y tiene un gran protagonismo.

Es absolutamente imprescindible conocer las técnicas y herramientas que utilizan los cibercriminales, ya que es la única manera de protegerse de sus ataques.

En este sentido, hemos de tener en cuenta que, aparte de todos los aspectos técnicos que tendremos que solucionar diariamente, habrá que enfrentarse al vector de ataque más utilizado actualmente por los cibercriminales para acceder a los datos de las empresas, que hoy por hoy, es la principal vulnerabilidad de todo sistema: EL FACTOR HUMANO.

Asegurar un sistema supone realizar un análisis de riesgo adecuado, y desplegar los mecanismos, contramedidas y controles necesarios para alcanzar el máximo nivel de seguridad posible.

¡Y eso incluye también a las personas!

La mayor parte de los ataques que realizan los cibercriminales actualmente aprovechan la falta de formación en ciberseguridad de gran parte de los empleados para hacerse con el control de los sistemas de la empresa.

Yo sólo soy un usuario con unos pocos conocimientos más o menos avanzados, y alguna formación más o menos “oficial” que desgraciadamente tampoco he podido poner en práctica, en un entorno laboral, más aún cuando hay infinidad de gente mucho más joven, y con estudios superiores, que desde luego les proporcionan una “base sólida y muy valorada” que yo desgraciadamente no tengo, pero os garantizo que a ganas e ilusión no me ganan.

Actualmente y de forma completamente autodidacta, siguiendo los consejos del blog "Follow The White Rabbit" y los artículos de “Naivenom” (en este caso concreto), pero son todos unos verdaderos cracks, os lo aseguro.

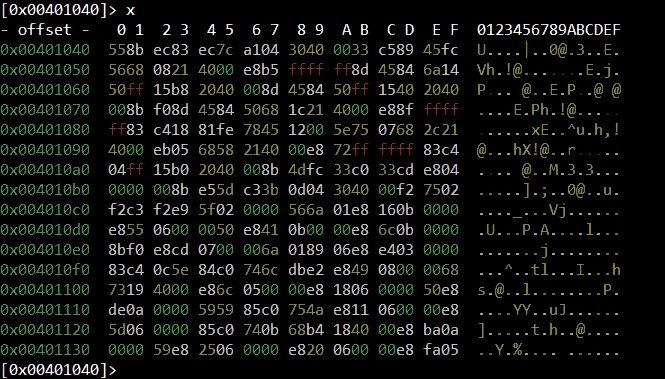

Yo ahora estoy intentando adquirir conocimientos de REVERSING, y que no es nada fácil, ya que en absoluto, nada de lo que puedas ver en la pantalla se parece a nada entendible (para mí), ya que es “lenguaje máquina” puro y duro (o casi), es lo que se conoce como lenguaje “ensamblador” (assembler en inglés).

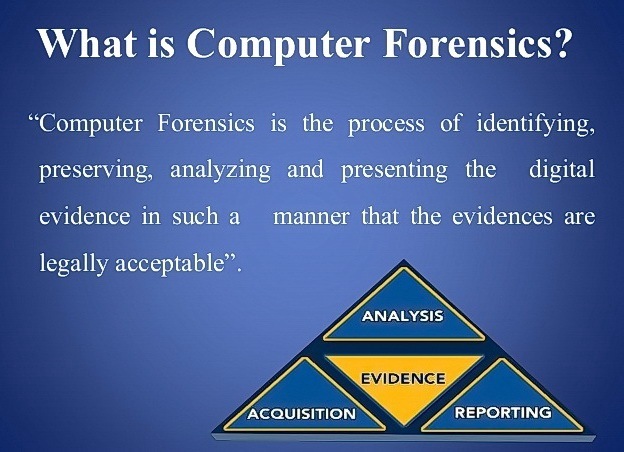

El reversing es fundamental en informática forense, y puede ser utilizado (entre otras cosas) para saber “qué, cómo, cuándo y por qué” ha ocurrido un incidente de seguridad, es algo así como hacer la “autopsia” a un sistema después de sufrir ataque, de ahí lo de “forense”.

Y en ello estoy, muy poco a poco dadas mis circunstancias, pero no tengo prisa, aunque es algo que me absorbe bastante.

Ahora ya sabéis “como me complico la vida”, una mente hiperactiva (con diagnóstico) como la mía necesita estar ocupada para evitar pensar demasiado en “otras cosas”, que luego lo único que hacen es quitarme energía, sin aportarme prácticamente nada útil, y que a la larga me causan muy “mal rollo”.

Mil gracias a tod@s por leerme, y por el apoyo incondicional que siempre me dais.

¡Abrazos mil!

Referencias:

https://www.fwhibbit.es/introduccion-reversing-0x00-introduccion

https://www.fwhibbit.es/introduccion-reversing-0x01-introduccion

https://www.fwhibbit.es/introduccion-reversing-0x02-instrucciones-basicas-de-x86-intel

https://www.fwhibbit.es/introduccion-reversing-radare2-x64dbg-0x03-hardcoded1-crackme

https://www.fwhibbit.es/introduccion-reversing-radare2-x64dbg-0x04-crackmeeasy

https://www.fwhibbit.es/introduccion-reversing-radare2-0x05-reverser

https://www.fwhibbit.es/introduccion-al-reversing-con-radare2-0x06-lotto

https://www.fwhibbit.es/introduccion-al-reversing-con-radare2-0x07-use-after-free

https://www.fwhibbit.es/introduccion-al-reversing-con-radare2-0x08-memcpy

http://iniciandoreversing.blogspot.com/2018/09/registros.html?m=1

https://ricardo.crver.net/WEB/RADARE/

"""""

Artículos de Fran 🐝 Brizzolis

Ver blog

Los mecanismos conocidos como "skimmers de tarjetas" han sido una amenaza importante para la segurid ...

¡Hola abejas!... Hoy os traigo un post sobre una de las tendencias de mayor crecimiento en los últim ...

Hola abejas, después de este período navideño en el que "se me han pegado los turrones" (os pido dis ...

Puede que te interesen estos puestos de trabajo

-

Trabajos en ciberseguridad

Encontrado en: beBee S2 ES - hace 21 horas

StudentJob Spain Sin especificar, España Sin especificarLo que vas a hacer Si algo ha llegado para quedarse son los datos y su creciente importancia para la toma de decisiones empresariales. Datos que, como los propios estados, corren peligro de sufrir ciberataques. Así, encontrar trabajo de ciberseguridad nunca antes había sido tan f ...

-

Job Responsable de Ciberseguridad

Encontrado en: Talent ES C2 - hace 3 días

Rheinmetall Expal Munitions S.A.U. Madrid, EspañaResponsable de Ciberseguridad (m/f/d) · Rheinmetall Expal Munitions S.A.U. in Madrid · / Responsable de Ciberseguridad (m/f/d) Ref.-Nr.: ES00026 · Modalidad de contratación: Tiempo Completo · Tipo de contrato: Contrato Permanente · QUÉ ESTAMOS BUSCANDO Desde Rheinmetall Expal ...

-

Ingeniero/A De Ciberseguridad, Madrid

Encontrado en: Buscojobs ES C2 - hace 6 días

Second Window Madrid, EspañaIngeniero/a de Ciberseguridad en Madrid. Te ofrecemos crecer con nosotros en una de nuestras unidades tecnológicas como Ingeniero de Ciberseguridad en una posición estable y a largo plazo en modalidad híbrida en una de las compañías punteras a nivel nacional e internacional. Si c ...

Comentarios

Fran 🐝 Brizzolis

hace 5 años #1

Pero yo no tengo elefantes....