‘Rex Linux’: Ransomware virus que esclaviza tu equipo para lanzar ataques DDoS y minería bitcoin

Conforme avanza la tecnología informática y los sistemas de seguridad, también hay adelantos en la confección de software malicioso y sus métodos de ataque. Es una carrera casi infinita cuyos competidores no se detienen y buscan nuevas formas para ganarla.

La semana pasada se descubrió que un troyano altamente contagioso convertía equipos con Linux en mineros de bitcoins, una novedad en el mundo de las criptomonedas y en el de ataques informáticos. Hoy, se informa sobre un nuevo troyano llamado Rex Linux que posee la facultad de realizar ataques de denegación de servicio (DDoS), ejecutarse como un ransomware y convertir el equipo en un minero de bitcoins.

El virus malicioso fue descubierto en mayo pasado por la empresa de seguridad Forkbombus Labs y dado a conocer por Stu Gorton, su CEO y fundador. En una entrevista con el medio Softpedia, Gorton indicó que el virus ransomware solo atacaba páginas web alojadas en el servicio Drupal y que era muy fácil de contrarrestar, sin embargo, advirtió sobre sus peligros y dijo que aún quedaba mucho por investigar.

Pero ahora, gracias a las investigaciones adelantadas por las compañías de seguridad Stormshield y Dr.Web, se conoce que el virus ha evolucionado y se ha vuelto más peligroso.

¿Cómo funciona?

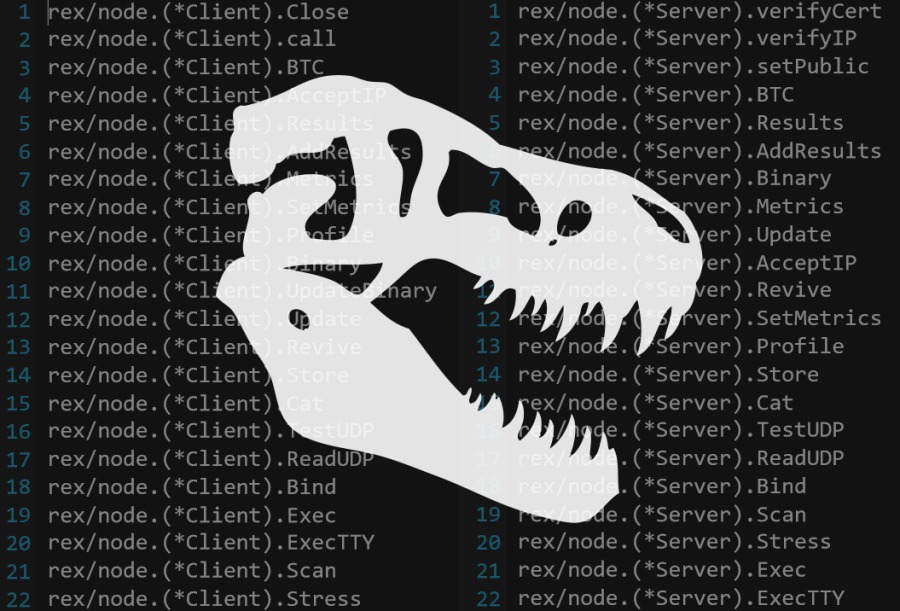

Este malware desarrollado con el lenguaje de programación Go de Google utiliza el protocolo peer-to-peer para comunicarse con su base de datos. El programa malicioso contiene en sí el vector de ataque y puede ejecutar la minería de bitcoins una vez instalado, al mismo tiempo que funciona como ransomware bloqueando y secuestrando el acceso a los datos de la víctima. Todo esto mientras logra comunicarse con su servidor y efectuar ataques DDoS.

Como vector de ataque, el virus escanea los sitios web de internet de los administradores Drupal, WordPress y Magento para luego insertar el malware en los respectivos servidores. En el caso de WordPress, los investigadores indican que es a través de plugins como WooCommerce, Robo Gallery, Rev Slider, Brandfolder, Issuu Panel, entre otros; que el virus se infiltra. Mientras, en Drupal es a través de la brecha CVE-2014-3704 Drupalgeddon y en los sitios web de Magento, mediante los bugs de Shoplift RCE.

Los hackers que controlan el virus envían un correo electrónico de amenaza a los administradores del sitio web en donde especifican fechas y horas determinadas en las que comenzarán a atacar la web con intentos de denegación de servicio, si antes del momento estipulado no se transfiere a una cartera especificada la cantidad exigida de bitcoins.

Para fortuna de quienes han recibido este correo enviado por el grupo de hackers Armada Collective, hasta ahora ningún ataque se ha concretado, a menos que en cambio sí haya sucedido y hasta los momentos no se hayan reportado. Así fue explicado por un usuario en el foro de seguridad de StackExchange, a lo que otros usuarios le explicaron que muchas de estas amenazas falsas cumplen su cometido de asustar a la víctima causando que ésta pague lo exigido para prevenir el ataque.

Hasta los momentos, a parte de Dr Web, ninguna compañía grande de seguridad informática y software antivirus se ha pronunciado sobre este peligroso troyano y los métodos para combatirlo, pero seguramente lo harán en el transcurso de las siguientes semanas. De resto, desde Criptonoticias increpamos a todos quienes posean un sitio web a actualizar constantemente sus mecanismos de seguridad y estar atentos a posibles vulnerabilidades en sus servidores.

Artículos de Fran 🐝 Brizzolis

Ver blog

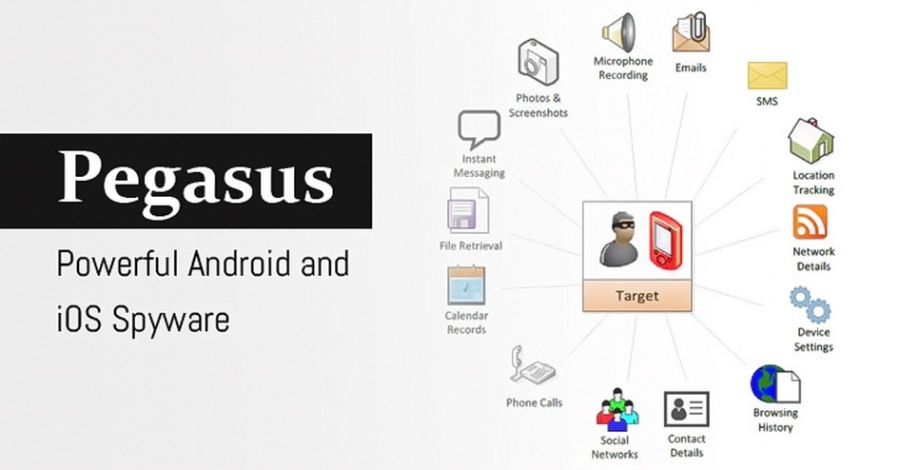

El programa · Pegasus, fue creado por la firma NSO Group para espiar exclusivamente a bandas crimina ...

Hola abejas, después de solucionar algunos problemillas "locales" en mi ordenador, con la "privacida ...

Hola abejas, es en estas fechas cuando se cumplen (¡ya!) 2 "intensos" años desde que me incorporé a ...

Puede que te interesen estos puestos de trabajo

-

Comercio Electrónico

hace 6 días

Seguridad Jabalí Madrid, EspañaCon el título Introducción a Bitcoin, se ha publicado la tercera y última lección del curso de Sistemas de Pago Electrónico en el MOOC Crypt4you, siendo sus autores los profesores de la Universitat de les Illes Balears María Magdalena Payeras, Andreu Pere Isern y Macià Mut, miemb ...

-

Desarrollador/a de Aplicaciones de Linux

hace 6 días

Aplicar directamente

beBee Professionals Bilbao, España Desarrolladores FreelancebeBee Professionals está buscando un/a Desarrollador/a de Aplicaciones de Linux para unirse a su equipo de Bilbao. Estamos buscando a alguien con una pasión por la tecnología y una motivación para aprender y desarrollar aplicaciones de Linux. · Como Desarrollador/a de Aplicacione ...

-

Ingeniero/a Sistemas Linux

hace 12 horas

Michael Page Valencia, España De jornada completa¿Dónde vas a trabajar? Nuestro cliente es una reconocida entidad en el sector de Tecnología y Telecomunicaciones, con oficinas en Madrid y Valencia. · ¿Qué harás en tu nuevo puesto? Mantenimiento y desarrollo de la infraestructura Linux. · Garantizar la alta disponibilidad y ren ...

Comentarios

Fran 🐝 Brizzolis

hace 7 años #1