Vulnerabilidad grave en ASLR: Rompiendo la protección de la memoria con un simple script

Cinco investigadores de Vrije University, situada en Países Bajos, han conseguido romper la protección ASLR sobre 22 modelos de CPU realizando ataques mediante código JavaScript. Entre las marcas afectadas por este fallo de seguridad nos encontramos a Intel, AMD, ARM, Allwinner y NVIDIA, entre otros muchos.

El ataque, que ha recibido el nombre de ASLR^Cache o AnC, se enfoca en la Unidad de Gestión de Memoria (MMU), un componente no muy conocido incluido en muchas microarquitecturas de CPU y que se encarga de mejorar el rendimiento de las operaciones de gestión de la caché. Lo que han descubierto los investigadores es que este componente comparte porciones de su caché con aplicaciones no confiables, incluyendo navegadores web. Esto significa que han podido enviar código JavaScript malicioso teniendo como objetivo dicho espacio de memoria compartido para leer su contenido.

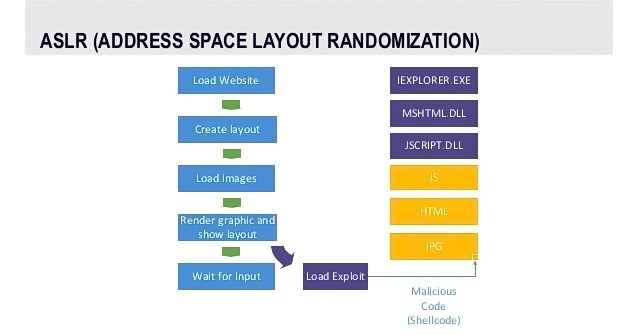

Los investigadores cuentan que su ataque sobre una arquitectura x86_64 “puede encontrar desplazamientos (dentro de una arquitectura de datos) que son accedidos por la MMU en cada una de las cuatro páginas de la tabla de paginación. El desplazamiento dentro de cada página rompe los nueve bits de entropía, por lo que incluso una implementación perfecta con 36 bits de entropía no resulta segura”. Explicando esto de forma más sencilla y entendible, significa que el ataque AnC puede romper la protección ASLR y podría permitir a un atacante leer secciones de memoria en un ordenador. Esto podría abrir la puerta al aprovechamiento de exploits más complejos y escalar hasta acceder al sistema operativo completo.

El equipo de investigación de VUSec ha publicado dos trabajos de investigación [1,2] detallando el ataque de AnC, junto con dos demostraciones de vídeo que muestran el ataque que se ejecuta en un navegador Firefox en una máquina Linux de 64 bits.

En su ataque, los investigadores combinaron su código JavaScript de AnC con un código de ataque que explota una vulnerabilidad de uso posterior a la actualización (CVE-2013-0753) en Firefox. Los problemas con ataques AnC se rastrean a través de varios identificadores CVE, incluyendo:

- CVE-2017-5925 para procesadores Intel

- CVE-2017-5926 para procesadores AMD

- CVE-2017-5927 para procesadores ARM

- CVE-2017-5928 para un problema de temporización que afecta a varios navegadores

El equipo de VUSec ya notificó a todos los fabricantes de chips y empresas de software afectados, incluyendo a Intel, AMD, Samsung, Nvidia, Microsoft, Apple, Google y Mozilla, hace más de tres meses.

ASRL es un mecanismo de protección implementado en la mayoría de los sistemas operativos, que se dedica a hacer aleatoria la localización en la cual un código es ejecutado en memoria. Rompiendo ASRL, un atacante podría conocer dónde se ejecuta un código y preparar un ataque que iría dirigido a la misma sección de memoria, pudiendo robar información sensible almacenada en la memoria del PC.

Los investigadores han conseguido llevar a cabo el ataque AnC con Firefox y Chrome sobre 22 modelos de CPU diferentes para saltar o romper protecciones incluidas en los propios navegadores, como los temporizadores de JavaScript. Pero esto no es lo peor, sino que además este ataque puede ser utilizado para “resucitar” problemas de seguridad que fueron corregidos hace una década.

Artículos de Fran 🐝 Brizzolis

Ver blog

Hola abejas, es en estas fechas cuando se cumplen (¡ya!) 2 "intensos" años desde que me incorporé a ...

Hola abejas, después de este período navideño en el que "se me han pegado los turrones" (os pido dis ...

¡Hola abejas! · Después de 3 semanas sin PC (por una nueva avería) vuelvo a la carga… Para los curi ...

Puede que te interesen estos puestos de trabajo

-

Técnico/A De Sistemas Unix, Shell Script Y Despliegues

Encontrado en: Buscojobs ES C2 - hace 1 día

Mensoft Consultores, S.L Madrid, España¿Interesado en nuevos retos? En Mensoft Consultores estamos buscando Técnico/a de sistemas Unix, shell script y despliegues (100% teletrabajo) que quiera entrar a formar parte de un proyecto estable, en uno de nuestros clientes más importantes.REQUISITOS:- Experiencia con Unix- E ...

-

Ingeniero Experto en Seguridad y Análisis de Vulnerabilidades.

Encontrado en: beBee S2 ES - hace 3 días

Experis España Madrid, España Sin especificarEn Experis, compañía de ManpowerGroup, trabajamos seleccionando el mejor Talento tecnológico para conectarlo con todo tipo de organizaciones, desde grandes corporaciones hasta start ups. · Somos una compañía especializada en consultoría IT y en selección de profesionales del sect ...

-

Presupuesto de arquitecto técnico para memoria técnica de un piso

Encontrado en: Cronoshare ES C2 - hace 2 días

Cronoshare Santa Pola (Alacant/Alicante), EspañaNecesito una memoria de la vivienda para solicitar la vivienda vacacional. GraciasTipo de servicio que se quiere solicitar · Memoria técnica de un piso, para la solicitud de vivienda turística · ¿Qué tamaño o superficie tiene el inmueble? · Entre 50 y 100 m2 · ¿Para cuándo se nec ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #1