¿Y después de la tormenta?... Llegarán otras tormentas mayores, pero mientras tanto…

Hola abejas.

Este artículo lo empecé a escribir el pasado jueves 11 de mayo, (¿“sentido arácnido”?), pero dados los últimos acontecimientos ocurridos en los últimos días, decidí dejarlo a medio hacer, y dedicarme a “cosas más urgentes”, ahora una vez pasada la “crisis”, he conseguido acabarlo, y he añadido “algunas cosas” que inicialmente no estaban previstas, ya que iba a ser un artículo mucho más pequeño.

Espero y deseo que sea de vuestro interés, y que os pueda servir mínimamente de ayuda, agradeciéndoos a todos de forma anticipada, el interés y la atención que siempre mostráis por estos “rollazos” que publico, y que a muchos os sonarán a chino, pero os aseguro que me esfuerzo en la medida de lo posible, por escribirlos en un lenguaje más fácil de entender para la mayoría, aunque desgraciadamente no siempre lo pueda conseguir con éxito.

¡Mil gracias a todos!

Fran Brizzolis

* * * *

Ciertos eventos recientes están cambiando el modelo de amenazas y de las metodologías de ataque a nivel internacional, a velocidades de récord. Decir que el impacto de las noticias de seguridad de las últimas semanas es bajo, sería algo totalmente erróneo.

Los Shadow Brokers liberaron frameworks de hacking gubernamental completos, hubo más revelaciones de VAULT 7 y otros hechos nefastos, que han elevado, incluso a los creadores de scripts maliciosos menos talentosos, a amenazas reales para las empresas.

Si no lo creéis, dejadme deciros que una ingente cantidad de brechas de seguridad en redes enteras y sistemas de pago se están convirtiendo en el evento informático por excelencia a investigar, en lugar de ser infecciones a usuarios a pequeña escala, como las que solían plagar a las empresas, hace apenas unas semanas.

Es hora de que adaptéis vuestro plan de juego al mundo real, es una batalla que os enfrentará a los atacantes que tienen como objetivo a vosotros, a vuestra empresa, vuestro hogar, vuestros dispositivos electrónicos, y potencialmente cualquier dispositivo de comunicación, que sea capaz de conectarse a una red.

Se ha llegado a un punto en el que los sistemas Windows Server 2008 R2 pueden ser totalmente comprometidos en menos de 120 segundos, así que ya es hora de ponerse serios, (antes también lo era), y rápido. Aquí hay algunas cosas que podéis hacer para seguir en el juego, e igualar la seguridad de vuestra red y vuestros equipos, a los estándares del siglo XXI, a lo que ya está ocurriendo hoy en día.

Otras filtraciones de la CIA y la NSA descubiertas por WikiLeaks además de Athena

Además de Athena, en los últimos dos meses se han desvelado varias herramientas espía utilizadas por la organización estadounidense para llevar a cabo sus actividades en contra de los usuarios. Estas herramientas se han ido publicando y clasificando por los nombres:

- Archimedes – Una herramienta para realizar ataques MitM en redes locales.

- Scribbles – Un pequeño software que se oculta dentro de los documentos confidenciales para poder identificar posibles accesos no autorizados.

- Grasshopper – Herramienta para evadir los sistemas de seguridad de Windows y los programas anti-virus.

- Marble – Herramienta anti-forense para ofuscar malware y evitar que puedan hacer ingeniería inversa.

- Dark Matter – Una serie de exploits para Mac y iPhone.

- Weeping Angel – Software espía que permite a la CIA controlar SmartTV.

- Year Zero – Exploits que permiten atacar fallos en hardware y software muy utilizado.

Cada poco tiempo aparecen nuevas herramientas de la CIA que han sido utilizadas, incluso que pueden estar siendo utilizadas en estos momentos, para llevar a cabo todo tipo de ataques informáticos para su propio beneficio. Por suerte, conocer estas herramientas da la oportunidad, a Microsoft y a las demás empresas de seguridad, de poder desarrollar "contra-medidas" para protegerse de ellas.

Por desgracia, aunque conozcamos estas herramientas, la CIA y la NSA tendrán muchas más que seguirán utilizando, y si no las tienen, no tendrán reparo en crearlas, con tal de seguir pudiendo tener el control de las redes y todos los sistemas conectados.

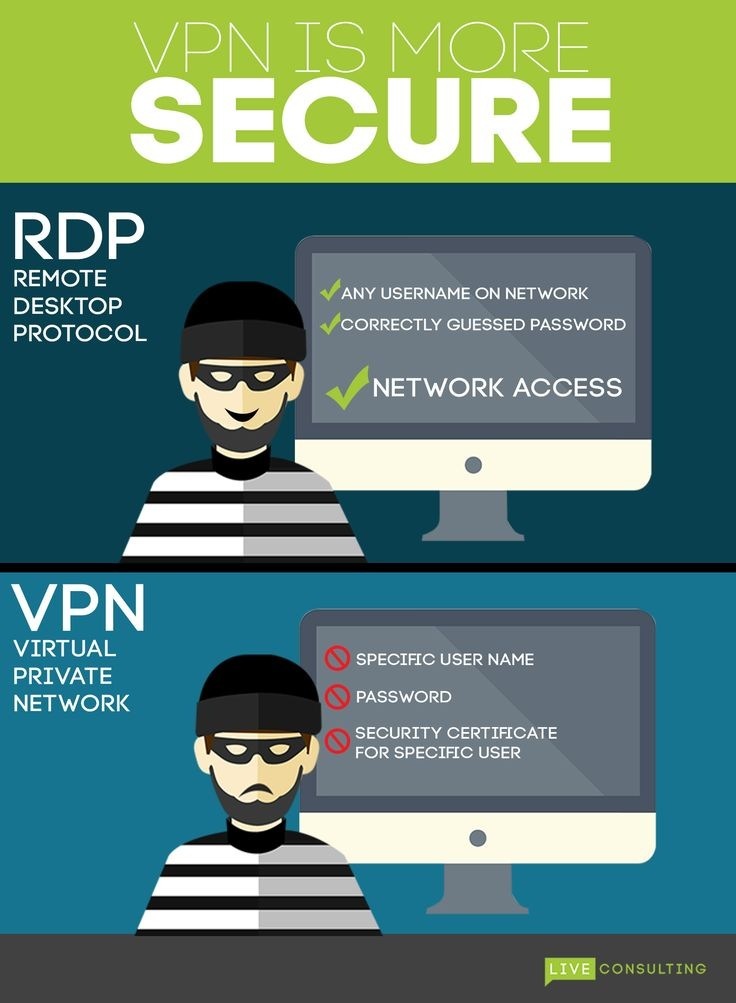

RDP: “Remote Death Protocol”

¿Os gusta el protocolo de escritorio remoto (Remote Desktop Protocol)?... Bien, a los atacantes también... Sí, les encanta aprovecharse de ese puerto tan pobremente defendido, ya que la recompensa puede ser muy grande.

En vez de tener que usar cada vez una “shell” que a veces no es persistente, pueden iniciar sesión directamente con una interfaz de Windows, o utilizar otras herramientas para ejecutar aplicaciones en tu servidor de forma remota. La fruta al alcance de la mano, la que menos cuesta conseguir, son las credenciales abandonadas y que tienen demasiados permisos, y que desgraciadamente, se os olvidó eliminar ya hace mucho tiempo, similares a “helpdesk:helpdesk”, u otras combinaciones que nunca, nunca, deberían haber existido.

También es posible comprometer otras cuentas que parecieran estar más protegidas por contraseñas, especialmente si la clave deriva de un aspecto de vuestra empresa. De esta manera, un atacante podría generar fácilmente una lista de palabras, compuesta por unos cientos de miles de palabras y frases de tu sitio web o la descripción de la compañía, para entrar como administrador aprovechando el puerto RDP potencialmente abierto.

Como administradores, deberíais pensar en cambiar el puerto (no al 3390, sino a algo diferente) o usar RDP sobre una conexión VPN, cerrando el acceso exterior a los cibercriminales.

Windows se actualiza, el firmware se actualiza, todo se actualiza

Con el lanzamiento de varios exploits que afectan a Windows 8, Windows Server 2012 y SMB v3, actualizar Windows se ha vuelto más importante que nunca. Hay más exploits peligrosos en la red, que miembros en algunos equipos de TI, y están precompilados, esperando ser utilizados, por los ciberdelincuentes.

La publicación de la lista de Shadow Brokers con exploit kits supuestamente robados al gobierno es una verdadera causa de preocupación, dado que estas herramientas ahora se están usando para ataques en tiempo real. La buena noticia es que Microsoft ya parcheó la vulnerabilidad 0-day relacionada y otros problemas de seguridad.

¿Están realmente actualizados a fecha de hoy los parches en tu red?

Actualizar es un proceso continuo, ya que no dejan de aparecer nuevas amenazas que deben ser atendidas, y se descubren nuevos agujeros de seguridad que deben ser cerrados. A veces, esto incluye actualizar tu antivirus.

Tomad como ejemplo la vulnerabilidad CVE-2017-0199, que recientemente se convirtió en un módulo de Metasploit por su facilidad de uso. Este exploit 0-day ha sido visto descargando Dridex, y otros malware, y puede ser modificado para tener múltiples payloads. Este exploit comenzó a recibir atención el 11 de abril de 2017, funcionaba como un dropper, es decir, que no lleva carga maligna en su interior que pueda ser detectada, si no que la descarga de forma anónima y oculta, una vez que ya está activo en nuestro PC, por lo que es mucho más difícil de detectar por nuestro anti-virus.

El programa Vault 7 sigue dando mucho de qué hablar. Todas las semanas, Wikileaks publica una nueva herramienta de la CIA, la mayoría de las cuales se aprovechan de vulnerabilidades no parcheadas en los sistemas operativos más utilizados a nivel mundial, como es el caso de Windows. A pesar del aluvión de críticas por publicar la información necesaria para crear WannaCry, Wikileaks sigue publicando este tipo de información.

Hace ya varios años que se pudo demostrar que la CIA y la NSA tienen en su poder una serie de vulnerabilidades y herramientas maliciosas utilizadas para poder espiar y controlar sistemas de forma remota. Poco a poco, estas aplicaciones van saliendo a la luz (y, por desgracia, utilizándose contra los usuarios, como WannaCry), siendo uno los últimos, parte del software espía de la CIA que fue filtrado a la red por WikiLeaks, el spyware denominado “Athena”.

Athena es un malware de control remoto de equipos desarrollado por la CIA junto con la colaboración de Siege Technologies que la organización gubernamental estadounidense está utilizando de manera masiva para poder espiar los ordenadores de cualquiera que ellos consideren sospechosos de cualquier acto, tanto usuarios como empresas.

Este software espía afecta por igual a todas las versiones de Windows, desde XP hasta el nuevo Windows 10 y, una vez que este malware infecta a los usuarios es capaz de brindar control absoluto en el sistema, permitiendo a la CIA (o, a partir de ahora, a quien lo utilice) eliminar archivos del ordenador, enviar otro software malicioso e incluso descargar archivos y enviarlos directamente a los propios servidores de la CIA o la NSA.

Este es uno de los spyware más complejos, además, ya que sus características pueden incluso modificarse en tiempo real, permitiendo a los agentes de la CIA que lo utilizan, adaptarlo a prácticamente cualquier situación sin tener que llevar a cabo el ataque informático desde cero. Además del spyware Athena, para llevar a cabo la correcta infección de los sistemas Windows más modernos, la CIA utilizaba conjuntamente un software adicional denominado como “Hera”.

Desarrollado semanas después de que Windows 10 fuera lanzado al mercado

En la filtración podemos encontrar el manual de uso de Athena, de 49 páginas, con fecha de 29 de febrero de 2016. Athena es el malware más reciente que hemos podido conocer de la CIA, y al ser de 2016, también incluye compatibilidad con Windows 10, la última versión del sistema operativo de Microsoft. También encontramos un resumen de la tecnología detrás de Athena, así como una demostración de uso.

Athena está escrito en Python, y fue desarrollado inicialmente en agosto de 2015, apenas unas semanas después del lanzamiento de Windows 10 al mercado. Además, en uno de los documentos se muestra que el spyware era inmune a detecciones de Kaspersky, uno de los antivirus más populares.

Athena fue desarrollado por la CIA de manera conjunta con Siege Technologies, una autoproclamada empresa de ciberseguridad con sede en New Hampshire, Estados Unidos. En su página web, la empresa afirma que se centra en crear “tecnologías de ataque para la guerra cibernética” para gobiernos, entre otros agentes. El fundador de la empresa, Jason Syversen, afirma que “prefiere la guerra cibernética, porque así se consiguen también victorias militares, pero sin que haya víctimas de las bombas, ni de las armas nucleares”.

La publicación de esta herramienta se produjo justo una semana después de AfterMidnight y Assassin, dos herramientas que permitían la ejecución de código remoto, y el control a distancia del ordenador por parte de la CIA.

Mejor ir a lo seguro y dormir tranquilos por la noche

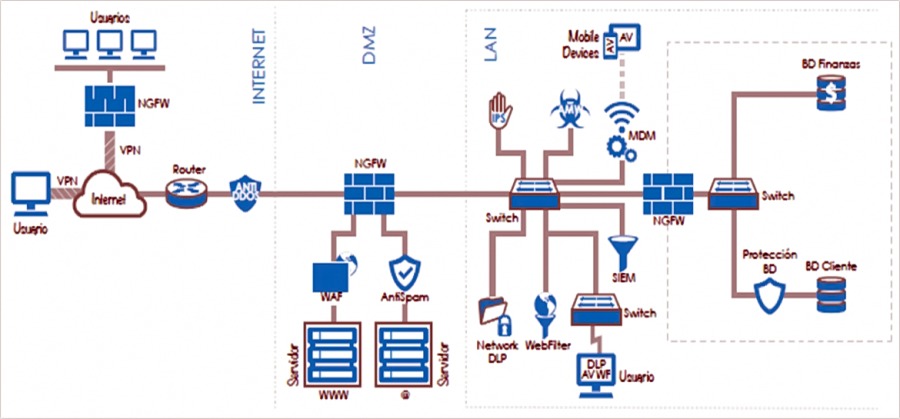

Cuantas menos huellas dejemos públicas en Internet, mejor. Cerrad esos puertos que no necesitan estar abiertos para todo el mundo. Si vuestra empresa usa una aplicación web que se puede obtener desde Internet, aseguraros de que esté protegida, bien configurada y sin código vulnerable.

Lo último que desearíais es que vuestro software de CRM (customer relationship management), u otra plataforma de comunicaciones corporativas se viera comprometida, y que los datos de vuestros clientes y empleados pudieran quedar a disposición de un atacante que resida del otro lado del planeta, por ejemplo.

Explicar esto hecho a vuestros clientes resultaría muy difícil, sin embargo, no sería la primera vez que sucede, y definitivamente tampoco será la última, como demostró un reciente asunto relacionado con HipChat.

El mundo de la seguridad informática gira muy rápido y está cambiando. Si no miráis a vuestro alrededor de vez en cuando, podríais no ver qué es lo que está pasando.

Referencias:

https://es.wikipedia.org/wiki/Remote_Desktop_Protocol

https://es.wikipedia.org/wiki/Metasploit

https://es.wikipedia.org/wiki/Framework

https://es.wikipedia.org/wiki/Dropper_(malware)

https://www.osi.es/es/servicio-antibotnet/info/dridex

http://www.seguridadjabali.com/2012/10/que-es-payload.html

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2017-0199

https://thehackernews.com/2017/05/windows-malware-framework.html

https://www.redeszone.net/2017/04/25/fallo-seguridad-hipchat-expone-cuentas/

http://securityaffairs.co/wordpress/59256/intelligence/wikileaks-athena-spyware.html

"""Artículos de Fran 🐝 Brizzolis

Ver blog

¡Hola abejas!... Hoy os traigo un post sobre una de las tendencias de mayor crecimiento en los últim ...

Hola abejas, estos días me costaba bastante encontrar un tema sobre el que escribir, y que no me hic ...

Hola abejas, después de este período navideño en el que "se me han pegado los turrones" (os pido dis ...

Puede que te interesen estos puestos de trabajo

-

Antenistas para como resultado de la última tormenta de viento prácticamente en vivienda unifamiliar

Encontrado en: Cronoshare ES C2 - hace 9 horas

Cronoshare Pozuelo de Alarcón (Madrid), EspañaComo resultado de la última tormenta de viento (hace unos días) prácticamente me he quedado sin señal de antena. Creo que la antena se habrá movido. Es un chalet individual en pozuelo de alarcon. Seguro hogar hará un peritaje el miércoles 8 (esta semana) y me preguntan si tengo u ...

-

Antenistas para se estropeó con la tormenta en chalet

Encontrado en: Cronoshare ES C2 - hace 2 días

Cronoshare Turís (Valencia), EspañaSe estropeó la antena con la tormentaTipo de trabajo a realizar · Se estropeó con la tormenta · Tipo de vivienda · Chalet · Tipo de antena · Antena tv digital · Marca de la antena · No se · ¿Se necesitará un instalador autorizado? · No lo sé, necesito asesoramiento · ¿Cuándo nece ...

-

Servicio de hipnosis para superar miedos y fobias

Encontrado en: Cronoshare ES C2 - hace 4 días

Cronoshare Puertollano (Ciudad Real), EspañaMiedo a las tormentas desde los 14 hasta ahora que tengo 23, tengo miedo desde tormenta hasta nublado, y si hay sola una nube que suelte algo también. · Fui a varios sicólogos siempre dice de enfrentarse pero eso hice lo primero del cuando pasó por el motivo de mi miedo, cayó un ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #10

Si claro!!!... Yo también prefiero a las chicas.... Pero no sabría con cual quedarme (total no puedo quedarme con ninguna jajaja), pero a bote pronto y sin pensar.... May be Halle Berry in "Muere otro día"...

Fran 🐝 Brizzolis

hace 6 años #9

Fran 🐝 Brizzolis

hace 6 años #8

Pues no sé si habrá tanta diferencia de distancia (la hay desde luego).... Jajaja... Hay un puñao de Kms. hasta A coruña desde "Mañolandia"... Jajaja

Fran 🐝 Brizzolis

hace 6 años #7

Jajaja de todas formas, lo bueno de Bond, es que hay "distintos modelos de James" disponibles para elegir... jajajaja Adela Garcia . Agradezco mucho a todos la gran acogida que habéis dado a este artículo, lo que me ratifica en seguir trabajando intensamente en estos temas, deseando siemprey en todo momento poder seros de utlidad... Grtacias abaj@s!!!

Fran 🐝 Brizzolis

hace 6 años #6

Asi es mi querido Jos\u00e9 Ram\u00f3n \ud83d\udc1d L\u00f3pez.... Lo que convierte un sistema en objetivo es la popularidad (la cantidad de dispositivos que lo utilizan), y el tema de Android, es de "juzgado de guardia" (en mi opinión personal)... Nos gastamos una pasta en un dispositivo, que ya lleva un OS instalado de fábrica, pero sin embargo, no tenemos los permisos de administrador minimos y necesarios, como ocurre en los PC, así que "vaya usted a saber" lo que puede llevar oculto en su interior, eso sin tener en cuenta que es un dispositivo (el smartphone), "eternamente conectado" y con aplicaciones instaladas con "permisos de acceso (más permisos que nosostros mismos que somos los propietarios) infinitos"... Haced la prueba de comprobar por ejemplo, los permisos totalmente innecesarios para el funcionamiento correcto de la aplicación, que por ejemplo puedan tener algunas app bancarias, de las muchas que hay, y según nuestro banco están diseñadas (exclusivamente) para hacernos la "vida bancaria más fácil"... Y luego si queréis lo contáis aquí mismo... Vais a flipar con algunos bancos!!!...

Fran 🐝 Brizzolis

hace 6 años #5

Mejor James.... Es mas guapo.... Jajaja

Fran 🐝 Brizzolis

hace 6 años #4

Gracias, solo intento aprender y enseñar lo que he aprendido

Fran 🐝 Brizzolis

hace 6 años #3

Jajaja pero verde oscuro oscuro jajaja

Fran 🐝 Brizzolis

hace 6 años #2

Fran 🐝 Brizzolis

hace 6 años #1