¿ Y después de "STUXNET" ? ... El verdadero caos es: "INDUSTROYER"

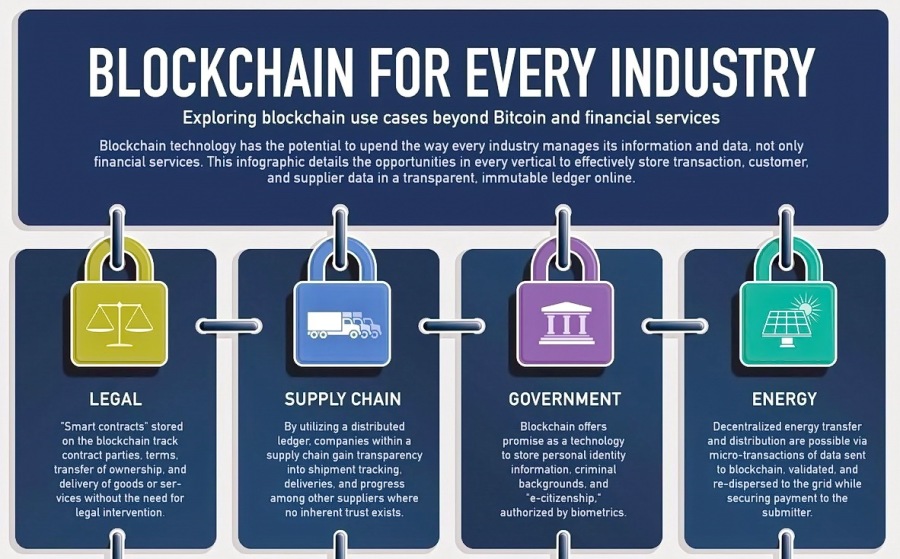

Después de unos artículos en los que os he hablado de “eso de blockchain”, voy a incidir de nuevo en lo que muchos dejan pasar de forma inconsciente.

Los sistemas informáticos forman parte de nuestro día a día desde hace muchos años, y para muchas más cosas de las que creemos. Yo diría que forman parte de todo, y están todas las áreas que podamos imaginar, prácticamente en cualquier proceso que se nos ocurra hay un sistema informático que lo controla, y por tanto hay un posible objetivo susceptible de ser atacado.

Intentando documentarme, y tratando de buscar una temática más “accesible” para tod@s, me he dado cuenta, de que, en el último año y medio aproximadamente, el número de ataques a infraestructuras críticas ha aumentado considerablemente, pero no es algo que haya trascendido más de la cuenta.

Hace ya bastante tiempo, publiqué un “buzz” donde os compartía y recomendaba un documental en español sobre el famoso malware “Stuxnet”, y que en aquella ocasión fue utilizado para “algo bueno” (habría que ver como hubiese podido acabar todo aquello, en el caso de lo hubieran descubierto).

Si no lo visteis, o queréis volver a verlo, podéis hacerlo clicando aquí.

Pues bien, parece ser que este tipo de amenazas y de ataques se está incrementando últimamente, y podría llegar a suponer algo muy peligroso, y con efectos muy difíciles de imaginar, ya que podría hacernos regresar a tiempos muy parecidos a los de hace 250 años atrás.

Y por eso publico este artículo, donde os muestro un malware que podría ser el el responsable de algunos de los incidentes de seguridad ocurridos en el mundo en los 2 últimos años, y de los que nadie habla, ya que no nos “bombardean” con la noticia una y otra vez, como hacen con otras coas más banales…

Espero y deseo que os guste, (el vídeo también), y os haga reflexionar sobre lo que supone la verdadera “seguridad informática”.

* * * * *

Una "avería" en 2016 de la red eléctrica de Ucrania, que dejó sin suministro a parte de su capital Kiev durante una hora, fue en realidad un ciberataque. Desde aquel entonces, los investigadores analizaron muestras de malware ya detectadas e identificadas como Win32/Industroyer, que son capaces de ejecutar ese mismo tipo de acción.

No hay una confirmación “absoluta” de que sea el mismo malware el que se utilizó realmente en dicho ataque, y que los expertos en ciberseguridad consideraron una prueba a gran escala, que sirviera de “comprobación” para realizar así, con éxito más ataques en el futuro, y que podréis comprobar “por ahí” que sí se han producido. De igual forma, el malware es capaz de hacer daño significativo a los sistemas de energía eléctrica y podría ser reajustado para dirigirse a otros tipos de infraestructura crítica.

Industroyer es una amenaza particularmente peligrosa, dado que es capaz de controlar los interruptores de una subestación eléctrica directamente. Para hacerlo, utiliza protocolos de comunicación industrial implementados mundialmente en infraestructuras de suministro de energía eléctrica, sistemas de control de transporte y otros sistemas de infraestructura crítica, como agua y gas.

Estos “interruptores” (conmutadores y disyuntores), son los equivalentes digitales a los conmutadores analógicos; técnicamente pueden ser diseñados para realizar varias funciones. Por lo tanto, el impacto potencial puede ir desde simplemente desactivar la distribución de energía y producir fallos en cascada y daños más graves al equipo. La gravedad también puede variar de una subestación a otra, y naturalmente, la interrupción de tales sistemas puede afectar directa o indirectamente el funcionamiento de servicios vitales, ya que “todo funciona con electricidad” (incluso las propias centrales eléctricas).

La peligrosidad de Industroyer radica en el hecho de que usa los protocolos “antiguos” de la misma forma en que fueron diseñados para ser usados. Se crearon hace décadas, y entonces la intención era que los sistemas industriales estuvieran aislados del mundo exterior “exclusivamente”.

Como consecuencia, su comunicación no fue diseñada para que fuera segura. Esto significa que los atacantes no necesitaban buscar vulnerabilidades en los protocolos; todo lo que necesitaban era enseñarle al malware a “hablar” esos protocolos.

Estructura y funcionalidades clave

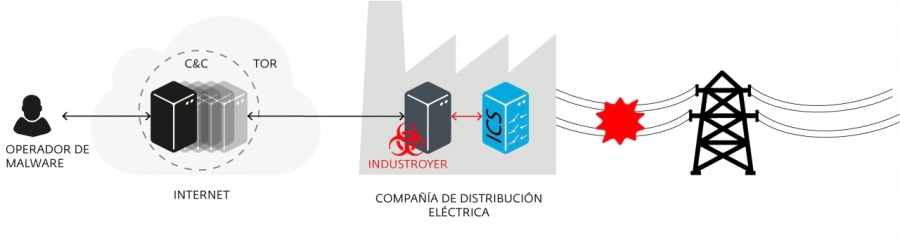

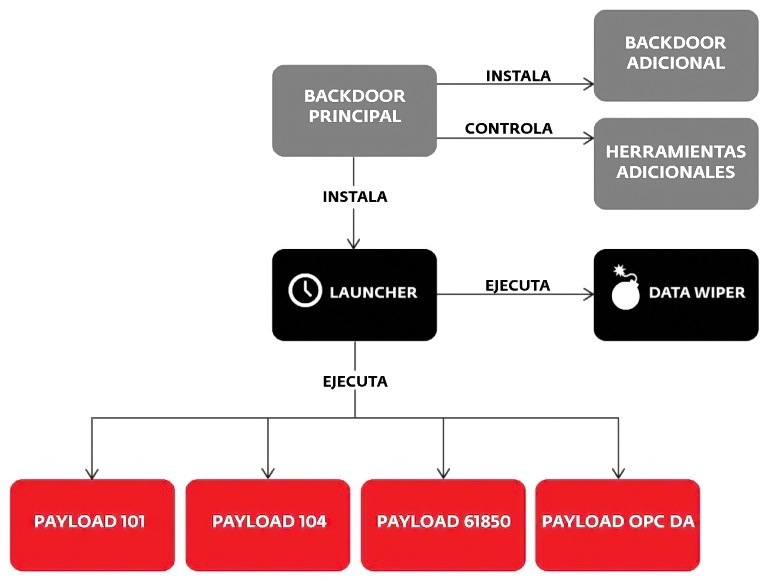

Industroyer es un malware modular. Su componente central es un “backdoor” (puerta de atrás) usado por los atacantes para gestionar el ataque; que instala y controla los otros componentes y se conecta a un servidor remoto para recibir comandos y reportar a los criminales.

Lo que distingue a Industroyer de otros malware que tienen como blanco a la infraestructura es su uso de cuatro componentes maliciosos (payloads), que están diseñados para obtener el control directo de interruptores y disyuntores en una subestación de distribución de electricidad.

Cada uno de ellos apunta a protocolos de comunicación particulares, especificados en los siguientes estándares: IEC 60870-5-101, IEC 60870-5-104, IEC 61850 y OLE para Process Control Data Access (OPC DA).

Generalmente, los payloads trabajan en etapas, y sus objetivos son, primero mapear la red, y luego, encontrar y ejecutar los comandos específicos que funcionarán con los diferentes dispositivos a atacar. Su disposición muestra el profundo conocimiento que tiene el autor del malware sobre el funcionamiento de los sistemas de control industrial.

El malware contiene algunas funcionalidades adicionales que están diseñadas para permitirle quedarse fuera del radar, para asegurarse la persistencia y para borrar todos los rastros de sí mismo una vez que haya finalizado su "trabajo".

Por ejemplo, la comunicación con los servidores de “C&C” (servidores de “mando y control”) escondidos en Tor puede estar limitada a horas no laborables.

Además, emplea un backdoor adicional, que se hace pasar por la aplicación Notepad (Bloc de Notas), diseñado para volver a obtener acceso a la red objetivo en caso de que el backdoor principal sea detectado o deshabilitado.

Su módulo de borrado está diseñado para eliminar claves de registro cruciales para el sistema y sobrescribir archivos, de manera que el sistema no pueda iniciar y se dificulte la recuperación. Es interesante el escáner de puertos que mapea la red, tratando de encontrar computadoras relevantes: los atacantes hicieron su propia herramienta personalizada en vez de usar software existente.

Finalmente, otro módulo es una herramienta de Denegación de Servicio que explota la vulnerabilidad CVE2015-5374 en dispositivos Siemens SIPROTEC y puede dejarlos sin respuesta.

Industroyer es un malware altamente personalizable. Si bien es universal, ya que puede ser usado para atacar cualquier sistema de control industrial usando algunos de los protocolos de comunicación de la lista de objetivos, algunos de los componentes de las muestras analizadas estaban diseñados para apuntar a un tipo particular de hardware.

Por ejemplo, el componente de borrado y uno de los payloads están modificados para ser usados contra sistemas que incorporan determinados productos industriales de control de energía de ABB, y el componente DoS funciona específicamente contra dispositivos Siemens SIPROTEC usados en subestaciones eléctricas y otros campos de aplicación relacionados.

Gracias a su habilidad de persistir en el sistema y proveer información valiosa para refinar los payloads personalizables, los atacantes podrían adaptar el malware a cualquier entorno, lo que lo vuelve extremadamente peligroso.

Más allá de si el ataque a la red eléctrica de Ucrania fue una prueba o no, debería servir (al menos) como llamada de atención para los responsables de la seguridad en sistemas críticos de todo el mundo.

Referencias:

https://www.theregister.co.uk/2017/06/12/industroyer_malware/

https://www.welivesecurity.com/wp-content/uploads/2017/06/Win32_Industroyer.pdf

https://ics-cert.us-cert.gov/advisories/ICSA-15-202-01

Artículos de Fran 🐝 Brizzolis

Ver blog

La seguridad de la información está cada día entrando, poco a poco en la pequeña y mediana empresa. ...

¡Hola abejas! · Después de 3 semanas sin PC (por una nueva avería) vuelvo a la carga… Para los curi ...

¡Hola abejas!... Después de un final e inicio de año un tanto accidentado, ( 2 averías casi consecut ...

Puede que te interesen estos puestos de trabajo

-

Cronoshare Viladecans (Barcelona), EspañaQue está todo hecho un caos. Necesito ayuda estoy sola y es un verdadero caos · Necesito varias manos para poder llevarlo a cabo.¿Qué servicio se necesita? · Eliminación de elementos no deseados, planificación del espacio · Indica el nivel de orden actual · Muy desorganizado · ¿C ...

-

Cronoshare Tacoronte (Santa Cruz de Tenerife), EspañaNecesito un/a fotógrafo/a para la próxima semana, una hora o dos aproximadamente para una pequeña boda, muy íntima ante el registro civil, y simplemente te deseamos tomar unas fotos para tener nuestro recuerdo en la isla. Gracias¿Qué servicios deseas? · Boda ante juzgado, y fotos ...

-

Cronoshare Villanueva de la Cañada (Madrid), EspañaNecesitamos reparar el sistema de riego automático del jardín después de una obra, hay riego para el cesped (que sw ha secado el cesped por la obra) y para el falso jazmin, seto ( este último es el que nos urge mucho) y un presupuesto para poner césped cuando ya se pueda plantar ...

Comentarios

Fran 🐝 Brizzolis

hace 6 años #6

Fran 🐝 Brizzolis

hace 6 años #5

Gracias Francisco Jose \ud83d\udc1d Paredes P\u00e9rez Global Brand Ambassador.... Mira el documental. Merece la pena y NO es un rollazo

Fran 🐝 Brizzolis

hace 6 años #4

Fran 🐝 Brizzolis

hace 6 años #3

Fran 🐝 Brizzolis

hace 6 años #2

Jajaja... Pero si no escribo tan bien... Gracias Adela Garcia.... Pues luego a ver el video... Con palomitas y todo!

Fran 🐝 Brizzolis

hace 6 años #1